Emsisoft Threat Hunting permet aux analystes de sécurité de rechercher de manière proactive des indicateurs de compromission (IOC) sur chaque terminal. Utilisez Threat Hunting pour surveiller les terminaux en quête de comportements anormaux, distinguer l’habituel de l’inhabituel et intercepter les activités malveillantes.

Chasse aux menaces

Exposez et neutralisez les menaces qui se cachent sur le réseau grâce à Emsisoft Threat Hunting, disponible exclusivement avec Emsisoft Enterprise Security.

CHASSE AUX MENACES

Exposez les menaces non détectées

Menaces insoupçonnées

La sécurité absolue n’existe pas. Il existe toujours un risque qu’un acteur de la menace disposant de ressources suffisantes passe inaperçu à travers les mesures de sécurité des terminaux d’une entreprise.

Intrusions silencieuses dans le réseau

Après avoir réussi à pénétrer le périmètre, un acteur de la menace peut rester caché sur le réseau pendant des jours, des semaines ou des mois, étudiant tranquillement l’environnement informatique, récoltant des identifiants de connexion et exfiltrant des données sensibles de l’entreprise. Chaque fois qu’une menace n’est pas détectée, les dommages potentiels sont plus importants.

Détection des cyberattaques avancées

Emsisoft Threat Hunting décèle les cyberattaques sophistiquées et les menaces persistantes avancées susceptibles d’avoir échappé à vos contrôles initiaux de sécurité des terminaux, avant que des dommages plus graves ne puissent être infligés.

Vue panoramique de votre environnement

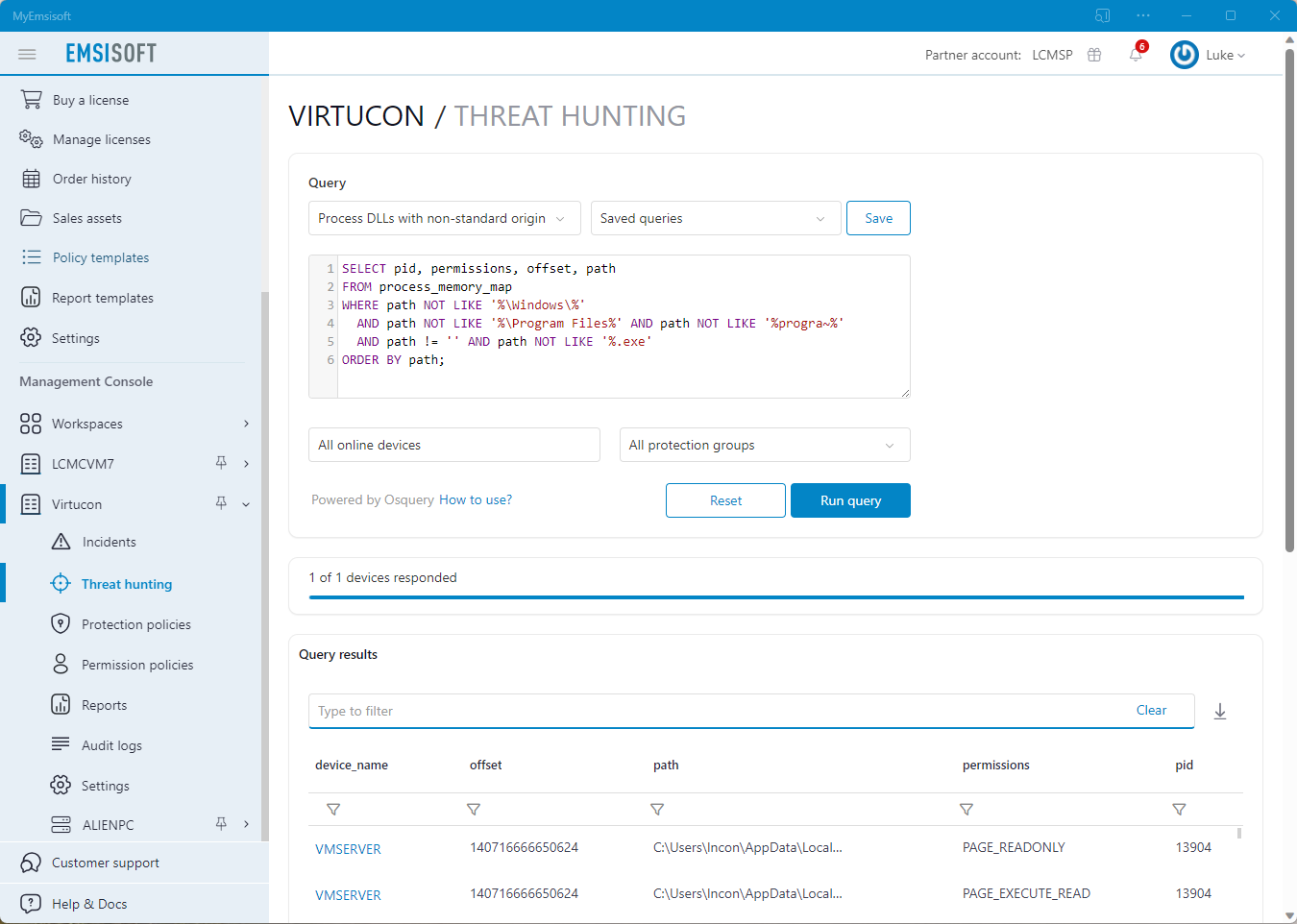

Emsisoft Threat Hunting intègre Osquery, un outil de surveillance système open-source utilisé pour poser des questions SQL simples sur l’état d’un système d’exploitation. Il est rapide, facile d’utilisation, indépendant du système d’exploitation et élimine l’éternel problème de la normalisation des données entre des systèmes disparates.

Gagnez du temps avec des requêtes SQL simples

Simplifiez l’agrégation des données. Avec Osquery, les terminaux peuvent être interrogés comme une base de données SQL, ce qui signifie que les entreprises n’ont plus besoin d’exécuter plusieurs outils système pour obtenir des informations essentielles sur les menaces.

Emsisoft Threat Hunting est livré avec des dizaines de requêtes prêtes à l’emploi, optimisées pour la chasse aux menaces. Utilisez une requête standard ou créez des requêtes personnalisées adaptées aux besoins de votre entreprise, et enregistrez-les pour une utilisation ultérieure.

Vérifiez quels ports de réseau sont ouverts et quels processus les ont ouverts, en filtrant l’activité normale de navigation sur le web.

Voyez quels programmes et extensions de navigateur sont installés dans Chrome, Firefox et Edge.

Consultez le contenu des dossiers de téléchargement de vos appareils.

Découvrez les services en cours d’exécution.

Vérifiez tous les certificats installés par l’utilisateur et les certificats auto-signés.

Vérifiez le statut des fonctionnalités système telles que BitLocker, le pare-feu Windows Defender et le Centre de sécurité.

Dressez la liste de tous les programmes qui démarrent automatiquement au moment du démarrage.

Vérifiez quels sont les processus qui occupent le plus de mémoire.

Affichez toutes les tâches planifiées.

Contrôlez le cache DNS et le fichier des hôtes à la recherche d’hôtes suspects.

Vérifiez si le fichier EXE sous-jacent d’un processus actif a été supprimé du disque.

Obtenez des informations de base sur le système d’exploitation, notamment la version, les correctifs installés, la durée de fonctionnement, etc.

Informations instantanées

Toutes les informations dont vous avez besoin, en un seul endroit. Que les analystes de sécurité recherchent des preuves de menaces émergentes ou effectuent une vérification de routine pour identifier les systèmes contenant des applications ou des pilotes vulnérables, Emsisoft Threat Hunting offre une visibilité en temps réel sur tous les appareils protégés par Emsisoft. Les résultats s’affichent en quelques secondes, ce qui facilite et accélère plus que jamais l’identification et l’élimination des menaces qui se cachent sur le réseau.