Die Bedrohungssuche von Emsisoft ermöglicht Sicherheitsanalytikern über alle Endpunkte hinweg eine aktive Suche nach IoCs (Anzeichen für eine Kompromittierung). Sie können Endpunkte auf anormales Verhalten überwachen, herkömmliche von ungewöhnlichen Prozessen trennen und bösartige Aktivitäten abfangen.

Bedrohungssuche

Mit der ausschließlich in Emsisoft Enterprise Security verfügbaren Bedrohungssuche von Emsisoft können Sie Bedrohungen innerhalb Ihres Netzwerks aufspüren und neutralisieren.

THREAT HUNTING

Unerkannte Bedrohungen aufspüren

Unbekannte Bedrohungen

Es gibt keine absolute Sicherheit. Es besteht immer das Risiko, dass ein gut ausgestatteter Angreifer unerkannt durch das Sicherheitsnetz auf den Endpunkten eines Unternehmens schlüpfen kann.

Unerkanntes Eindringen ins Netzwerk

Konnte sich ein Angreifer erfolgreich Zugriff verschaffen, kann sich dieser Tage, Wochen oder sogar Monate unerkannt im Netzwerk aufhalten, um im Hintergrund die IT-Umgebung auszukundschaften, Zugangsdaten zu sammeln und vertrauliche Unternehmensdaten zu stehlen. Mit jedem weiteren Moment, den die Bedrohung unerkannt bleibt, nimmt das Schadensrisiko zu.

Erkennen fortschrittlicher Cyberangriffe

Die Bedrohungssuche von Emsisoft entdeckt ausgefeilte Cyberangriffe und APTs (Advanced Persistent Threats, also fortschrittliche andauernde Bedrohungen), die Ihre ersten Sicherheitskontrollen des Endpunktes überwunden haben, bevor sie ernsteren Schaden anrichten können.

Eine Rundumsicht Ihrer Umgebung

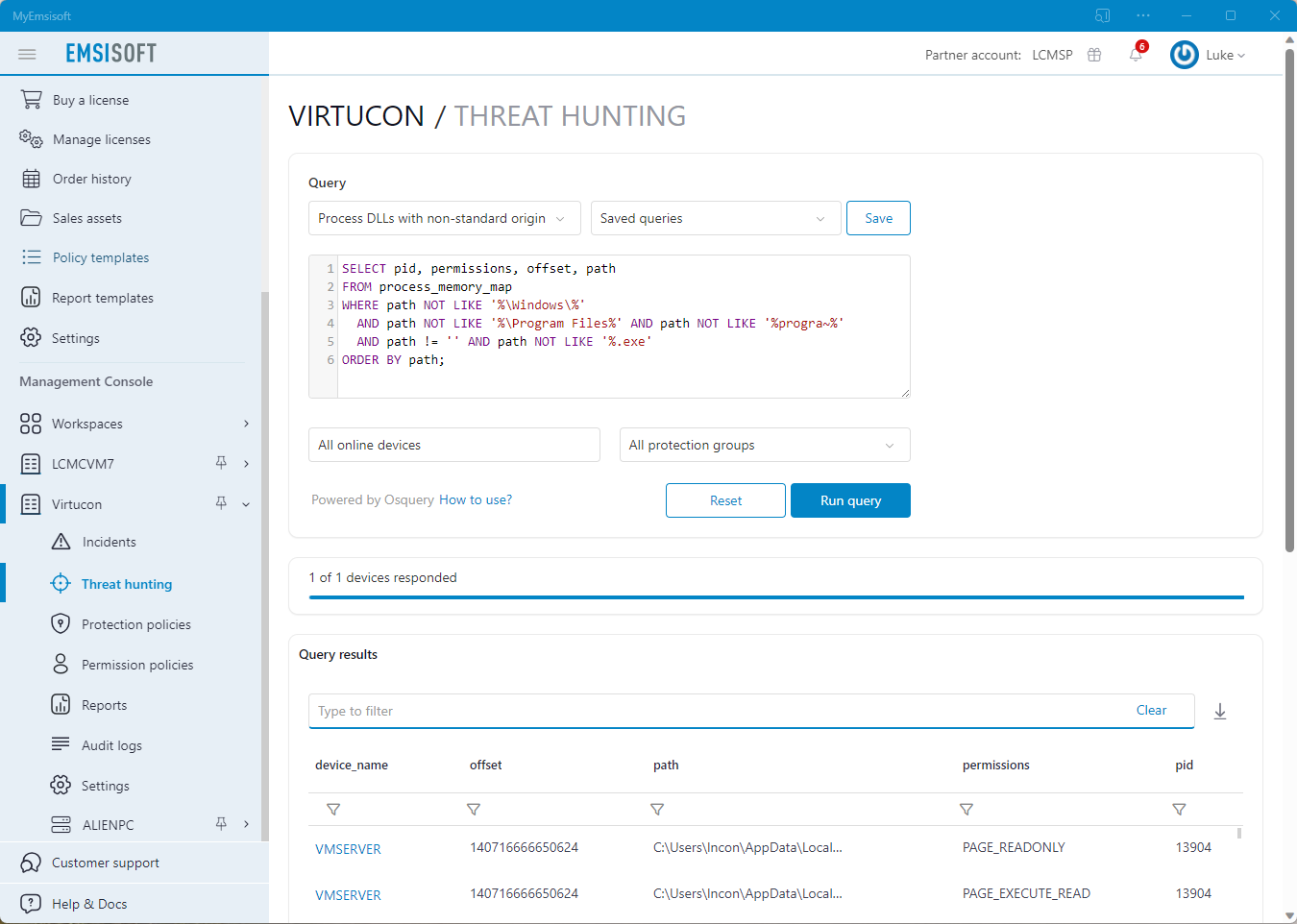

Das Modul basiert auf osquery, einem Open-Source-Tool zur Systemüberwachung, das einfache SQL-Abfragen zum Status des Betriebssystems erlaubt. Es ist schnell, benutzerfreundlich und unabhängig vom Betriebssystem, wodurch es das altbekannte Problem beseitigt, Daten zwischen verschiedenen Systemen zu standardisieren.

Zeitersparnis dank einfacher SQL-Abfragen

Vereinfachen Sie die Datensammlung. Mit osquery können Sie bequem wie bei einer SQL-Datenbank Informationen von Endpunkten abrufen. Sie müssen also nicht mehr etliche Systemtools parallel ausführen, um wichtige Daten hinsichtlich möglicher Bedrohungen zu erhalten.

Das Emsisoft-Modul ist bereits mit einer Reihe von einsatzbereiten Abfragen vorkonfiguriert, die für die Bedrohungssuche optimiert wurden. Sie können diese vorgefertigten Abfragen einsetzen oder auf Ihre Anforderungen angepasste eigene Abfragen erstellen und zur späteren Nutzung speichern.

Überprüfen Sie, welche Netzwerkports offen sind und von welchen Prozessen sie geöffnet wurden, wobei Sie reguläre Browseraktivitäten herausfiltern können.

Lassen Sie sich alle in Chrome, Firefox und Edge installierten Programm- und Browsererweiterungen anzeigen.

Überprüfen Sie, welche Dateien sich in den Download-Ordnern auf Ihren Geräten befinden.

Lassen Sie sich alle ausgeführten Dienste anzeigen.

Überprüfen Sie alle von Benutzern installierten und selbstsignierten Zertifikate.

Überprüfen Sie den Status von Systemfunktionen wie BitLocker, Windows Defender Firewall und Windows-Sicherheitscenter.

Lassen Sie sich alle Programme anzeigen, die beim Systemstart automatisch gestartet werden.

Überprüfen Sie, welche Prozesse den meisten Speicher in Anspruch nehmen.

Lassen Sie sich alle geplanten Aufgaben anzeigen.

Überprüfen Sie den DNS-Cache und die Hostdatei auf verdächtige Hosts.

Überprüfen Sie, bei welchen aktiven Prozessen die zugehörige .exe-Datei von der Festplatte entfernt wurde.

Rufen Sie allgemeine Informationen über das Betriebssystem ab, wie Buildversion, installierte Patches, Betriebszeit usw.

Sofortiger Einblick

Alle wichtigen Informationen an einem Ort. Egal ob Sicherheitsanalytiker nach Hinweisen für eine neue Bedrohung suchen oder einen Routinecheck durchführen, um anfällige Anwendungen oder Treiber im System zu finden, die Bedrohungssuche bietet Sichtbarkeit auf allen mit Emsisoft geschützten Geräten in Echtzeit. Ergebnisse werden binnen Sekunden angezeigt, wodurch sich möglicherweise im Netzwerk versteckte Bedrohungen so schnell und einfach wie nie erkennen und beseitigen lassen.