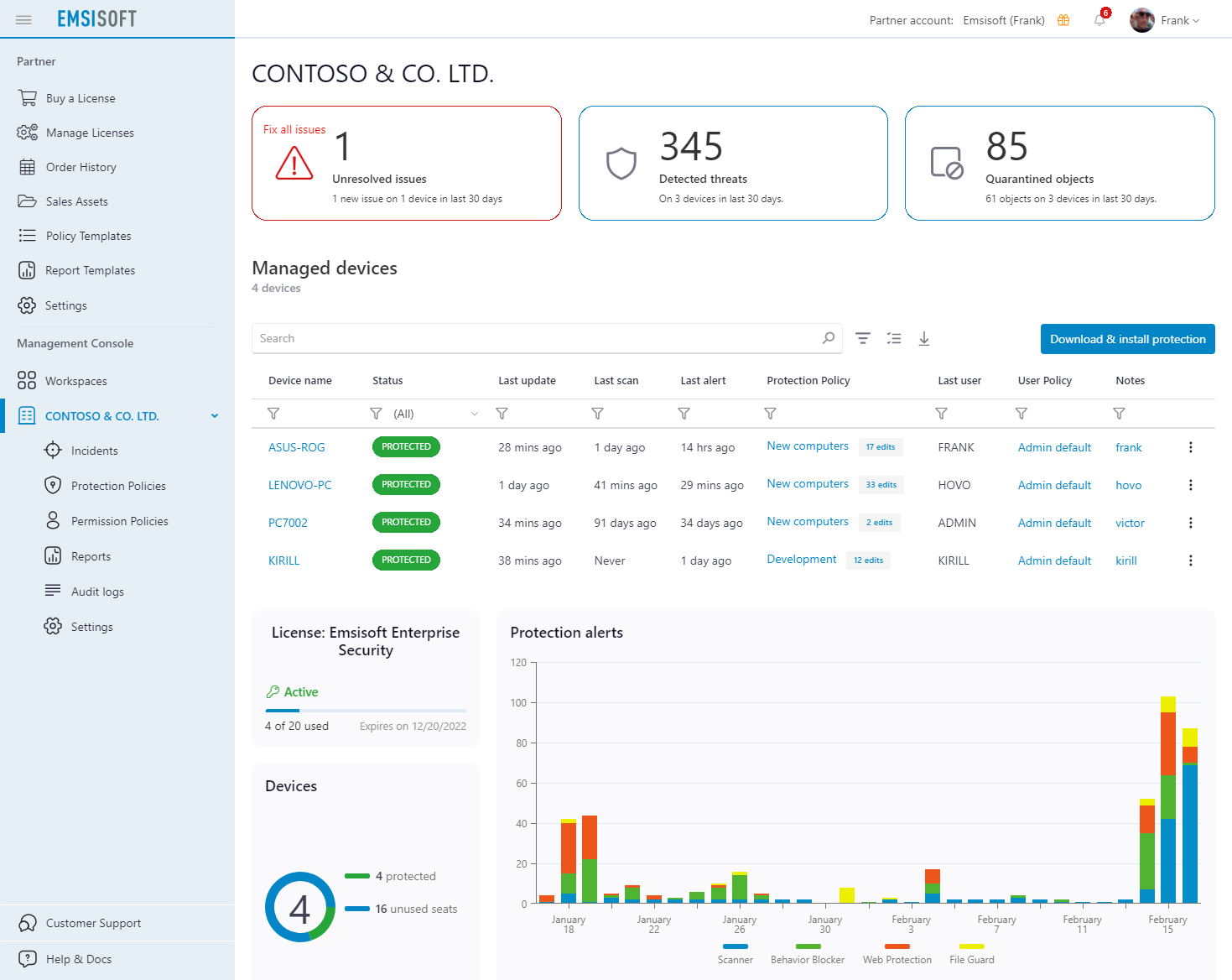

Während Sicherheitsteams herauszufinden versuchen, was vorgefallen ist, breitet sich Malware weiter aus.

Verschaffen Sie sich sofort ausführliche Erkenntnisse zu Bedrohungen.

Verschaffen Sie sich sofort ausführliche Erkenntnisse zu Bedrohungen.

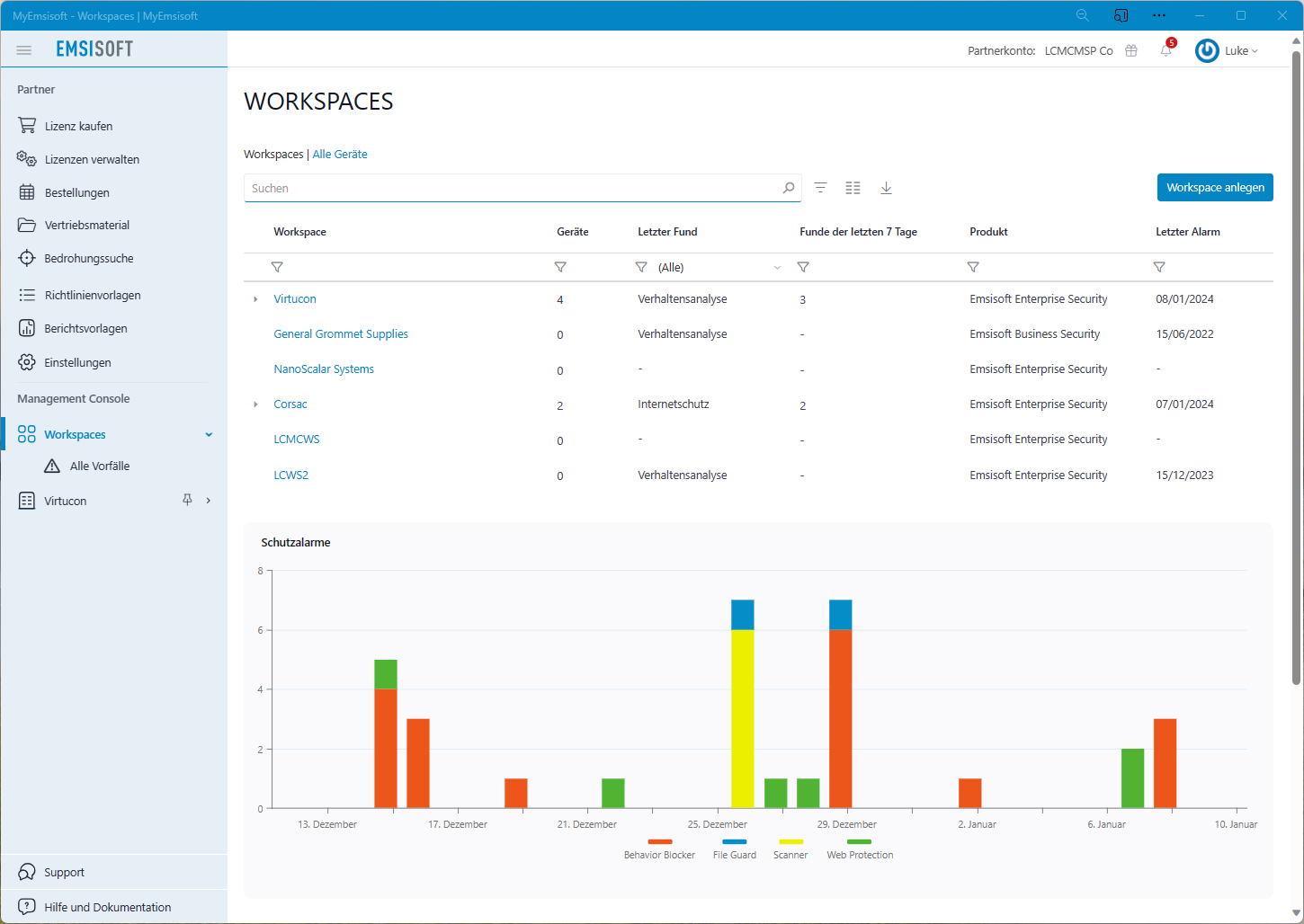

Geeignet für Unternehmen jeder Größe und Expertise

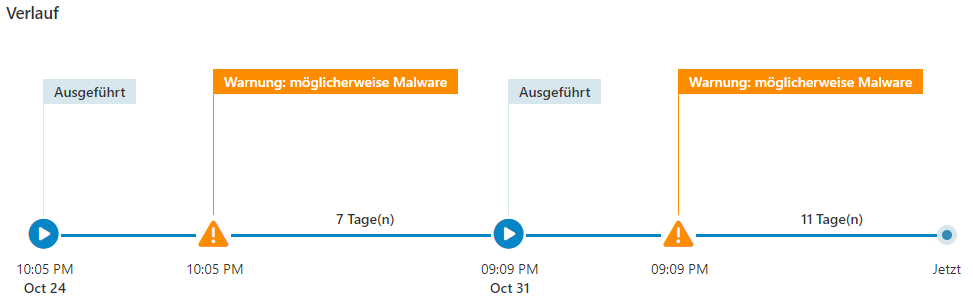

Schnell herausfinden, was passiert ist

Erfahren Sie, wo die Malware zugeschlagen hat, was genau vorgefallen ist und wie Sie verhindern können, dass es noch einmal passiert.

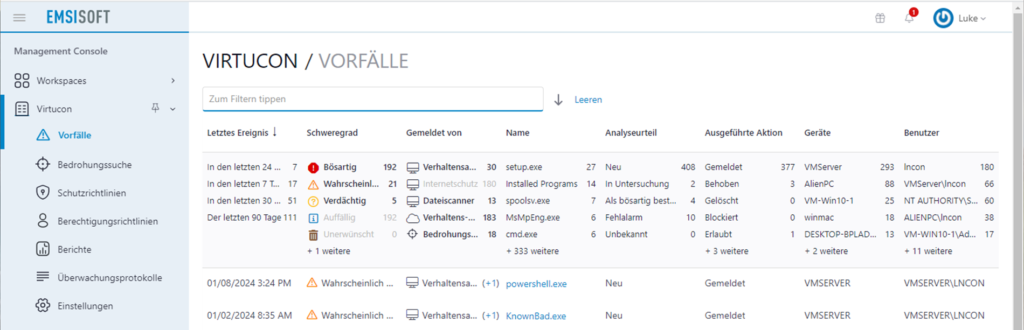

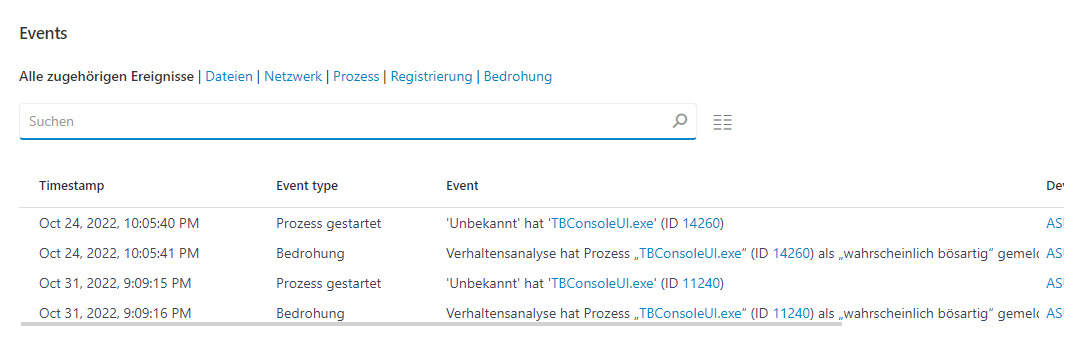

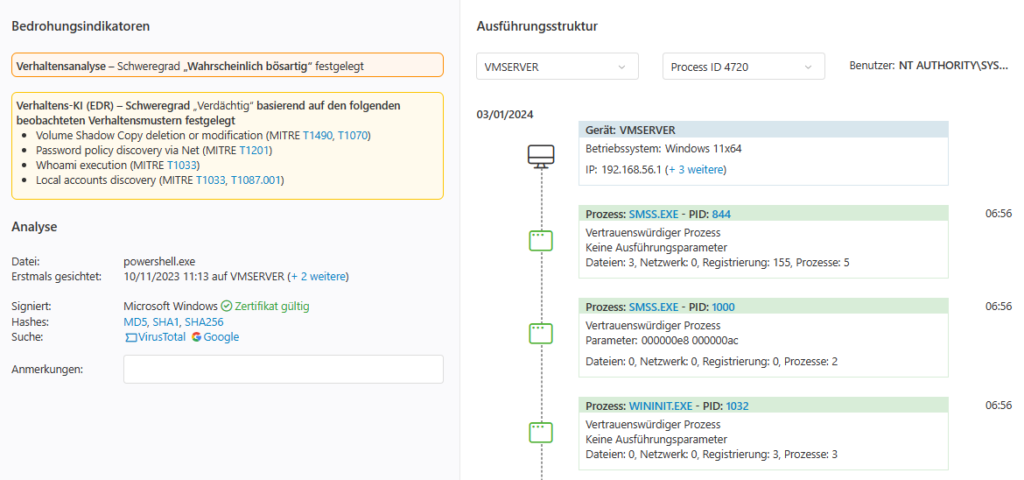

Durch die Kombination von Anwendungsbeobachtung und Verhaltensanalyse können Sie leichter erkennen, ob ein Programm bösartig ist.

Kategorisieren Sie Anwendungen, indem Sie deren Verhalten und Netzwerkverkehr beobachten, Umgebungsdaten des Betriebssystems sammeln und erweiterte lokale Protokolldateien analysieren.

Analysieren Sie ungewöhnliches Anwendungsverhalten mit der cloudbasierten Verhaltensanalyse, die das Verhalten systemübergreifend berücksichtigt und mit dem MITRE ATT@CK-Framework abgleicht.

Gleichen Sie Meldungen von Anwendungen zur Verhaltensbewertung mit über 1000 unterschiedlichen bekannten Verhaltenstaktiken und -methoden ab, um tatsächliche Alarme herauszufiltern.

Finden Sie auftretende Bedrohungen schnell und einfach.

Osquery ist ein leistungsstarkes Tool, mit dem Sie sofort auf jedem verwalteten Gerät nach Anzeichen für eine Kompromittierung suchen können. Es lassen sich Informationen zu Umgebungsvariablen des Betriebssystems, Firewall-Einstellungen, Einträgen des DNS-Caches, Browser-Plug-ins und dergleichen abrufen.

Ob Sie nach Anzeichen für neue Bedrohungen durch dateilose Malware suchen oder nur sehen möchten, auf welchen Systemen sich angreifbare Anwendungen oder Treiber befinden, der Bereich „Bedrohungssuche“ bietet Ihnen Informationen über alle verwalteten Geräte in Echtzeit.

Wählen Sie aus einer Liste vordefinierter Abfragen oder schreiben Sie Ihre eigenen. Osquery, ein Projekt der Linux Foundation, hat sich weltweit als zeitsparender Helfer für Sicherheits-, Compliance- und Entwicklungsteams erwiesen.

Planen Sie Abfragen und richten Sie Alarme ein. Prüfen Sie auf inkorrekte Umgebungsvariablen oder erstellen Sie Abfragen, um Änderungen an Skript-Repositorys, Konfigurationsdateien und anderen kritischen Daten aufzuspüren. Sie kennen Ihr Netzwerk schließlich am besten.

Binden Sie Emsisoft EDR leicht in Ihre bestehenden Prozesse ein.