Ransomware-Statusbericht für das 1. Quartal 2025

Aktueller Stand

Das erste Quartal des Jahres 2025 ist abgeschlossen und wir würden gerne berichten können, dass Ransomware-Angriffe abgenommen und die Verantwortlichen zum Großteil zur Rechenschaft gezogen wurden. Das ist leider eher ein Wunschtraum und die Wahrheit sieht ganz anders aus: Die moderne Bedrohungslandschaft ist weiterhin sehr belebt und bleibt gefährlich.

Die traurige Wahrheit

Bei Ransomware-Statistiken ist es bedauerlicherweise so, dass eigentlich niemand weiß, wie viele Angriffe genau stattfinden oder wie viele Opfer es wirklich gibt.

Wir können uns lediglich ein grobes Bild zusammenzustückeln, indem wir verschiedene, nicht sonderlich zuverlässige Quellen heranziehen, etwa von Ransomware-Akteuren betriebene Leakseiten im Darknet, Foren von Cyberkriminellen oder Telegram-Kanäle. Jede davon hat dabei ihren eigenen Haken:

- Cyberkriminelle lügen. Es sind immerhin Kriminelle. Sie veröffentlichen Informationen über ein angebliches Opfer, das allerdings von einer anderen Gruppe erwischt wurde. Sie lügen die Opfer an und sie lügen sogar untereinander. Weshalb? Überheblichkeit, der Wunsch nach Aufmerksamkeit oder Glaubwürdigkeit … Wer weiß das schon.

- Nicht alle Opfer werden gemeldet. Ein Angriff mag es zwar in die lokalen Nachrichten schaffen, wird mitunter aber erst Wochen oder Monate später auf Darknet-Seiten veröffentlicht, was dann häufig als Druckmittel bei den Lösegeldverhandlungen dient. Wird ein Lösegeld hingegen schnell bezahlt, schafft es der Vorfall möglicherweise gar nicht erst an die Öffentlichkeit

- Einige Gruppen verwenden keine Darknet-Seiten. Es kommt auch vor, dass lose Zusammenschlüsse von fehlgeleiteten Personen von den Strafverfolgungsbehörden aufgespürt und verhaftet werden, die keinerlei Verbindungen zu bestehenden Ransomware-Gruppen haben.

- Cyberkriminelle Gruppen sind unstetig. Sie tauchen auf, verändern sich und verschwinden wieder. Darüber den Überblick zu behalten, ist ein regelrechtes Katz-und-Maus-Spiel. Die Gruppe Conti, deren interne Kommunikation 2022 veröffentlicht wurde, hat sich beispielsweise zu BlackBasta gemacht (von der wiederum im Februar diesen Jahres interne Kommunikation geleakt wurde). Diese sich ständig verändernden Identitäten sind nur ein Teil des verworrenen Netzes, das in der Übersicht von OCD World Watch zum Ransomware-Ökosystem dokumentiert ist.

Durchblick im Chaos: Was uns die Daten zeigen

Trotz all der Unsicherheiten gibt es auch einige ausgezeichnete Quellen, um mit Ransomware zusammenhängende Aktivitäten über verschiedene Kanäle zu verfolgen, wie:

- Ransomlook.io (Open Source)

- Ransomwatch.telemetry.ltd (Open Source)

- Ransomware.live (ein Projekt von Julien Mousqueton)

Das deren Daten nicht identisch sind, ist Teil der Geschichte und zeigt, wie zersplittert die Szene ist. Ihre Zahlen für das erste Quartal 2025 sind allerdings überraschend ähnlich:

- Ransomware.live: 2 251 Vorfälle, 67 aktive Gruppen

- Ransomlook.io: 2 509 Vorfälle, 76 aktive Gruppen

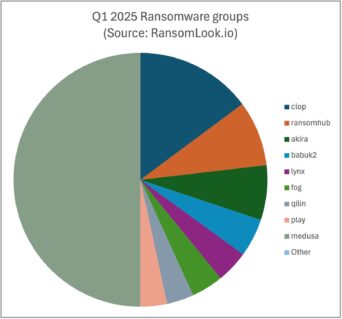

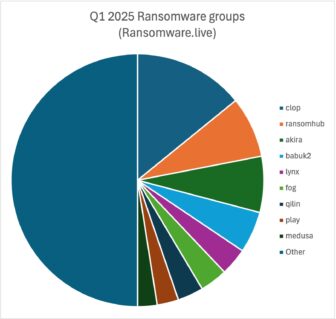

Die aktivsten Ransomware-Gruppen, die in den ersten drei Monaten von 2025 nachverfolgt wurden, waren auf allen drei Plattformen recht konsistent, was auf einen harten Kern von Hauptakteuren hindeutet:

Laut Ransomware.live waren im ersten Quartal 2025 Opfer in 107 Ländern zu verzeichnen. Die zehn am häufigsten betroffen Länder waren dabei:

| Land | % der Opfer |

|---|---|

| USA | 47,9 % |

| Kanada | 5,8 % |

| Deutschland | 4,8 % |

| Vereinigtes Königreich | 3,8 % |

| Indien | 2,6 % |

| Frankreich | 2,6 % |

| Brasilien | 2,5 % |

| Italien | 2,1 % |

| Australien | 2,0 % |

| Sonstige | 26,1 % |

Dunkelziffer mit Sicherheit höher

Schauen wir uns nur einen großen Vorfall an, um die Ausmaße der Dunkelziffer zu verdeutlichen.

Das anvisierte Opfer war PowerSchool. Der Anbieter von cloudbasierten Softwarelösungen für Schulen und Schulbezirke unterstützt weltweit über 60 Millionen Schüler und über 18 000 Kunden. Ende Dezember kam es bei dem Unternehmen zu einer großen Datenschutzverletzung, die Anfang Januar 2025 aufgedeckt wurde. Dabei waren die Daten von Tausenden Kunden – Schulbezirke in den USA und außerhalb – kompromittiert worden.

Von diesem Vorfall waren allein in den USA Hunderte Schulbezirke und Tausende Schulen betroffen. Ein unvorstellbares Ausmaß, denn es wurden die personenbezogenen Daten von Millionen Schülern gestohlen, die teils über 30 Jahre zurückreichen. Der Angriff konnte bisher keiner Gruppe zugeordnet werden und PowerSchool selbst hat nie bestätigt, welche Bezirke betroffen waren. Darüber hinaus sind viele Schulen und Bezirke nicht sonderlich mitteilsam bei Datenschutzverletzungen, weshalb Tausende betroffene Schulen nirgends in den Daten auftauchen.

Eine Meldepflicht für Cybervorfälle samt aussagekräftiger Daten wäre daher überaus hilfreich, um den Umfang und die Art der Bedrohungen besser zu verstehen und entsprechende Schutzmaßnahmen zu entwickeln.

Schlussendlich war die Anzahl der Ransomware-Opfer auch im ersten Quartal 2025 enorm – und die Dunkelziffer noch höher.

Wesentliche Ransomware-Vorfälle im ersten Quartal 2025

Hier einige größere Vorfälle, die in den vergangen drei Monaten Schlagzeilen gemacht haben:

Chinesische Angreifer sorgen für Aufregung

Volt Typhoon und Salt Typhoon infiltrieren bereits seit Jahren die US-Infrastruktur und -Telekommunikation, doch 2025 rückte das Problem ins allgemeine Augenmerk. Während eines geheimen Treffens zwischen US-amerikanischen und chinesischen Beamten im Dezember 2024 in Genf offenbarte China angeblich den US-Beamten gegenüber, hinter den Volt-Typhoon-Angriffen auf US-Infrastrukturen zu stecken. Dass China für die Angriffe verantwortlich war, war nicht wirklich eine Überraschung, dafür umso mehr, dass sich die Volksrepublik dazu bekannte. Im März, nicht lange nach dem Treffen, verurteilte das US-Justizministerium 12 chinesische Staatsangehörige für das „wiederholte und umfangreiche Hacken von E-Mail-Konten, Mobilgeräten, Servern und Websites«.

Milliardendiebstahl von Nordkorea

Der Demokratischen Volksrepublik Korea (Nordkorea) ist es gelungen, sagenhafte 1,5 Milliarden USD in Kryptowährung zu stehlen, und jeder weiß es.

Sieg für die Strafverfolgung

Aber es gibt einen Hoffnungsschimmer in diesem globalen Cyber-Ränkespiel: Internationale Strafverfolgungsbehörden gelingt es immer wieder, die Cyberkriminellen hinter diesen Angriffen aufzuspüren und der Gerechtigkeit zuzuführen.

- Niederländische und US-Behörden haben ein in Pakistan ansässiges Cybercrime-Netzwerk ausgehoben, das sich Saim Raza oder HeartSender nannte.

- Im Januar beschlagnahmten das FBI und Europol in einem koordinierten Einsatz mehrere Foren, die weithin für cyberkriminelle Aktivitäten bekannt waren, darunter Cracked.io und Nulled.io. Auf den Websites veröffentlichte Banner enthielten folgende Nachricht: „Diese Website sowie die Daten zu Kunden und Geschädigten der Website wurden von international zusammenarbeitenden Strafverfolgungsbehörden beschlagnahmt.“

- Personen, die zu den cyberkriminellen Gruppen Phobos und 8Base gehörten, wurden verhaftet und die Darknet-Seite von 8Base beschlagnahmt. Im Februar wurden zudem in Thailand vier europäische Staatsangehörige (zwei Männer und zwei Frauen) verhaftet, die verdächtigt werden, hinter den Phobos-Ransomware-Angriffen auf mehrere Schweizer Unternehmen zwischen April 2023 und Oktober 2024 zu stecken.

Wie können Sie sich selbst schützen?

Es gibt keine Wunderwaffe gegen Ransomware, aber mit den folgenden Sicherheitsvorkehrungen können Sie das Risiko eines Angriffs erheblich reduzieren:

- Halten Sie Software und Gerätefirmware immer auf dem neuesten Stand – insbesondere Router und Firewalls.

- Achten Sie darauf, dass auf all Ihren Geräten eine Firewall installiert und aktiviert ist.

- Installieren Sie auf allen Geräten einen Endpunktschutz oder noch besser einen Endpunktschutz mit EDR, um Malware abzuwehren, die es möglicherweise dennoch auf Ihre Geräte schafft.

- Sichern Sie Ihre Dateien offline und/oder in der Cloud. Verschlüsseln Sie diese, sofern möglich.

- Setzen Sie für jedes Konto starke und einzigartige Kennwörter ein und verwenden Sie sie kein weiteres Mal.

- Deaktivieren Sie auf allen Geräten nicht genutzte Dienste wie das RDP.

- Ändern Sie auf allen Geräten die standardmäßigen Benutzernamen und -kennwörter.

- Aktivieren Sie möglichst überall die mehrstufige Authentisierung (MFA) oder nutzen Sie Passkeys.

- Schulen Sie Mitarbeiter regelmäßig bezüglich Phishing und anderer Bedrohungen.

- Entwickeln und testen Sie einen Notfallplan und stellen Sie sicher, dass alle ihre Funktion kennen.

Zusammenfassung

Ransomware ist und bleibt eine ernstzunehmende globale Bedrohung, die sich ständig weiterentwickelt und nur schwer zu quantifizieren ist. Doch Wissen, Vorbereitung und Zusammenarbeit machen hier den Unterschied aus.

Bleiben Sie informiert, gewappnet und sicher.

Übersetzung: Doreen Schäfer