RDP-Brute-Force-Angriffe: So schützen Sie Ihr Unternehmen

Arbeitskräfte sind heutzutage mitunter über die ganze Welt verteilt. Ständig neue Technologien für Fernarbeit, Outsourcing und Cloud-Dienste lassen geographische Grenzen verschwimmen. Gleichzeitig ermöglichen sie kleinen und mittleren Unternehmen Zugang zu einer großen Auswahl an Fachkräften.

Netzwerke, die diese Arbeitskonzepte unterstützen, müssen natürlich auch gepflegt werden. Viele kleine und mittlere Unternehmen (KMU) nutzen zur Diagnose und Reparatur von Netzwerkproblemen externe Dienstleister unter Einsatz des Remotedesktopprotokolls (RDP). Das RDP ermöglicht eine sichere Netzwerkkommunikation zwischen einem Terminalserver und einem Terminalserverclient. Netzwerkadministratoren setzen es häufig ein, um per Fernzugriff mit virtuellen Desktops und Anwendungen zu arbeiten.

Bei der Arbeit mit dem RDP besteht jedoch immer ein gewisses Risiko. Insbesondere ungeschützte Remotedesktops sind ein willkommenes Ziel für Hacker. Leider unterschätzen viele Unternehmen diese Gefahr, die sich mit einigen einfachen Sicherheitsvorkehrungen vermeiden lassen würde.

In diesem Artikel möchten wir Ihnen erklären, wie RDP-Angriffe funktionieren und was Sie tun können, um Ihr Unternehmen vor dieser Art von Internetbedrohung zu schützen. Sie möchten nicht als Ransomware-Opfer enden? Dann lesen Sie weiter:

Was ist ein RDP-Brute-Force-Angriff?

Stellen Sie sich einen Dieb vor, der einen Schlüsselring mit hunderttausenden Schlüsseln hat. Er probiert einen Schlüssel nach dem anderen aus, um Ihre Haustür auszuschließen. Je besser Ihre Tür ist, umso länger wird er benötigen hineinzugelangen. Früher oder später wird er jedoch den richtigen Schlüssel finden und die Tür öffnen. Einmal drinnen kann er tun und lassen, was er möchte: die Alarmanlage deaktivieren, Ihren Schmuck rauben, Ihre Möbel zerstören oder sogar die Schlösser tauschen und von Ihnen ein Lösegeld verlangen, damit Sie wieder hineinkommen. So sieht im Großen und Ganzen ein RDP-Angriff aus.

Bei einem RDP-Brute-Force-Angriff suchen die Hacker mithilfe von Netzwerkscannern wie Masscan (er kann das gesamte Internet in weniger als sechs Minuten scannen) nach IP- und TCP-Portbereichen, die von RDP-Servern verwendet werden. Sobald sie einen Server gefunden haben, versuchen sie (meistens als Administrator) auf das Gerät zuzugreifen. Dazu nutzen sie Brute-Force-Tools, die mit unzähligen Kombinationen aus Benutzernamen und Kennwörtern immer wieder automatisch Anmeldeversuche unternehmen. Währenddessen kann es vorkommen, dass die Serverleistung einbricht, weil die Angriffe Systemressourcen verbrauchen.

Nach Stunden, Tagen oder sogar Wochen dieses systematischen Ausprobierens finden die Hacker möglicherweise die richtige Kombination und erhalten Zugriff auf den Server. Sie können sich vorstellen, welche katastrophalen Auswirkungen das haben kann.

Warum werden RDP-Angriffe durchgeführt?

Sobald ein Angreifer Zugriff über das RDP hat, kann er das gehackte Konto in vollem Umfang seiner Berechtigungen nutzen. Haben Kriminelle also Administratorzugriff erlangt, können sie nahezu alles machen, was ihnen beliebt – Antivirensoftware deaktivieren, Malware installieren, Unternehmensdaten stehlen, Dateien verschlüsseln und vieles mehr. Eine derartige Beeinträchtigung kann natürlich für den Ruf, die Finanzsituation und das Alltagsgeschäft eines Unternehmens enorm schädigend sein. Einige Cyberkriminelle wollen lediglich für Chaos sorgen. Es gibt jedoch viele RDP-Angriffe, die ein bestimmtes Ziel verfolgen, wie:

Ransomware

Die wohl lukrativste Form von Malware wird in der Regel über RDP-Angriffe verteilt. Berichten zufolge erfolgten im ersten Quartal von 2017 zwei Drittel aller Ransomware-Infektionen über das RDP. Sobald sie sich Zugriff verschafft haben, ist es für Hacker ein Leichtes, Systemdateien zu verschlüsseln und von ihren Opfern enorme Lösegelder zu verlangen. Im September 2016 hatten Angreifer über das Remotedesktopprotokoll etliche Unternehmen in Australasien mit der Crysis-Ransomware infiziert.

Keylogging

Es gibt auch subtilere Methoden. Hacker nutzen beispielsweise RDP-Angriffe, um heimlich Keylogger zu installieren. Dabei handelt es sich um kleine Malware-Programme, die im Hintergrund arbeiten und unbemerkt jeden Ihrer Tastenanschläge aufzeichnen. Auf diese Weise lassen sich persönliche Daten, wie Kreditkarteninformationen, Kennwörter, geheime Unternehmensinformationen und vieles mehr sammeln.

Störung

Einige RDP-Angriffe haben nur ein Ziel: sinnlose Zerstörung. Die Hacker sind einfach nur gelangweilt oder wollen sich einen Namen machen. Sie sehen es als eine Herausforderung, Zugriff auf das System Ihres Unternehmens zu erlangen. Dabei stehlen sie möglicherweise persönliche Daten, löschen Dateien oder nutzen den Server des Unternehmens, um Malware an Ihre Kunden zu verteilen.

Ende 2016 hatten Hacker mithilfe von RDP-Angriffen Systeme infiltriert und unbemerkt die Malware Trojan.sysscan aktiviert. Der Trojaner hatte die infizierten Computer nach Cookies durchsucht, die auf Online-Banking, Glücksspiel, Steuerwebsites oder Verkaufssoftware verwiesen. Mit den dort ausgelesenen Benutzernamen und Kennwörtern erbeuteten die Gauner nicht nur persönliche Daten, sondern auch viel Geld.

Egal, welche Gründe auch immer die Kriminellen haben mögen, RDP-Angriffe können schwerwiegende Folgen für Unternehmen jeder Größe haben.

Wie können Sie Ihr Unternehmen vor RDP-Brute-Force-Angriffen schützen?

Bei der Abwehr von RDP-Angriffen ist proaktives Handeln gefragt. Wie bereits erwähnt können die Hacker grenzenlosen Schaden anrichten, sobald sie erst einmal Zugriff auf das System haben. Bedeutet also: Sie müssen vor allem erst einmal diesen Zugriff verhindern, indem Sie die Sicherheitsrisiken durch RDP minimieren. Dazu gibt es mehrere Möglichkeiten:

1. Starke Benutzernamen und Kennwörter

Neue Anmeldedaten sind der einfachste und wirkungsvollste Schritt, um kein Opfer von RDP-Brute-Force-Angriffen zu werden. Wenn Sie den Benutzernamen auf etwas Komplizierteres als den Standardbegriff „Administrator“ ändern, machen Sie es den Kriminellen doppelt so schwer. Jetzt müssen sie neben dem Kennwort auch den Benutzernamen raten. Bevor Sie ein neues Administratorkonto einrichten können, müssen Sie das vorhandene deaktivieren. Wie das geht, können Sie hier herausfinden.

Stellen Sie außerdem sicher, dass Ihr Kennwort aktuell ist. Es sollte lang, einzigartig und komplex sein und möglichst aus Zahlen, Groß- und Kleinbuchstaben sowie Sonderzeichen bestehen.

2. Beschränkungen für Fernzugriff einrichten

Sie können das Angriffsrisiko weiter minimieren, indem Sie eine bestimmte Anzahl vorgegeben, wie viele Leute sich maximal per RDP anmelden können. Jede Person mit Administratorberechtigungen kann sich standardmäßig beim Remotedesktop anmelden. Es wird aber höchstwahrscheinlich nur sehr wenige Benutzer in Ihrem Netzwerk geben, die diese Berechtigungen für ihre Arbeit benötigen. Indem Sie den RDP-Zugang nur den Personen erlauben, die ihn wirklich benötigen, minimieren Sie die Gefahr einer Sicherheitslücke.

3. Richtlinie zur Kontosperrung

Wie oben schon angedeutet, sind für RDP-Brute-Force-Angriffe hunderte, tausende oder wenn nicht sogar Millionen Anmeldeversuche erforderlich. Sie können den Angriff jedoch ausbremsen. Dazu legen Sie eine einfache Richtlinie an, mit der die Benutzer nach einer bestimmten Anzahl von Versuchen für eine bestimmte Dauer gesperrt werden.

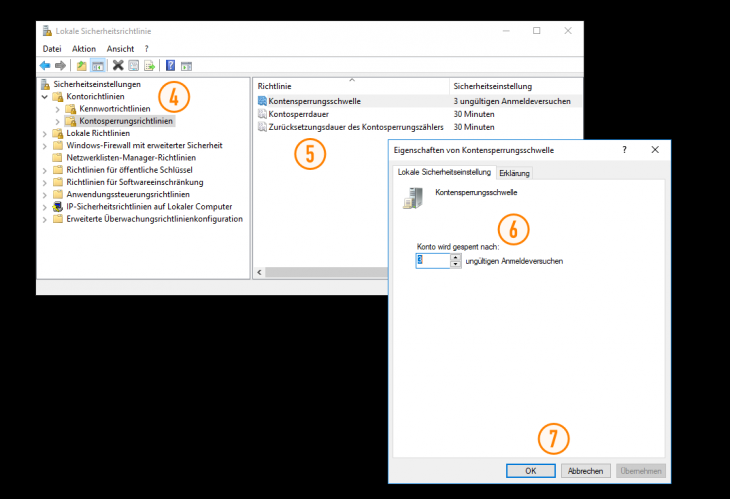

So legen Sie eine Richtlinie zur Kontosperrung in Windows 10 Enterprise/Pro/Education an:

- Öffnen Sie das Startmenü.

- Geben Sie Verwaltung ein und öffnen Sie das als bestes Ergebnis angezeigte Programm.

- Doppelklicken Sie in dem jetzt angezeigten Fenster auf Lokale Sicherheitsrichtlinie, um den zugehörigen Dialog zu öffnen.

- Navigieren Sie im Bereich links zu Kontorichtlinien > Kontosperrungsrichtlinien.

- Doppelklicken Sie auf die Richtlinie, die Sie bearbeiten möchten.

- Legen Sie einen neuen Wert fest.

- Klicken Sie auf OK.

Sollten Sie nicht sicher sein, welche Werte ratsam sind: 3 Minuten Sperrdauer für 3 ungültige Anmeldeversuche sind ein guter Anfang.

4. RD-Gateway verwenden

Ein RD-Gateway bietet mehr Kontrolle über das Netzwerk. Es ersetzt den Remotebenutzerzugang zu allen internen Netzwerkressourcen durch eine Punkt-zu-Punkt-Verbindung per RDP. Auf diese Weise können Sie unter anderem festlegen, welche Benutzer eine Verbindung herstellen dürfen, auf welche Ressourcen sie Zugriff haben und welche Art von Authentisierungsclients erforderlich sind.

5. RDP-Port ändern

Wenn Hacker das Internet scannen, suchen sie meistens nach Verbindungen, die den RDP-Standardport TCP 3389 verwenden. Sie können Ihre RDP-Verbindung also theoretisch „verstecken“, indem Sie den Überwachungsport auf einen anderen Wert setzen.

Öffnen Sie dazu den Registrierungs-Editor von Windows und ändern Sie folgenden Unterschlüssel:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber

WARNUNG: Das Ändern von Registrierungswerten kann zu schweren Problemen führen. Erstellen Sie daher immer zunächst eine Sicherung Ihrer Registrierung, bevor Sie Änderungen vornehmen. Sollten Sie sich in irgendeiner Weise unsicher sein, verzichten Sie lieber auf die Änderung.

Hier gilt es anzumerken, dass eine Sicherheit durch Verschleierung keine besonders zuverlässige oder wirksame Methode ist. Viele moderne Scanner überprüfen nicht nur Port TCP 3389, sondern automatisch alle Ports auf RDP-Verbindungen. Für einige Benutzer mag dieser Ansatz zum Vorbeugen von RDP-Angriffen dennoch hilfreich sein.

Vorbeugen ist die beste Verteidigung

Sollte Hackern der Zugriff auf Ihr System gelangen, ist eine gute Antiviren-Lösung wie Emsisoft Anti-Malware wichtig, um möglicherweise von diesen eingeschleuste schädliche Software zu erkennen und zu entfernen. In den meisten Fällen können die Cyberkriminellen jedoch schlicht die Firewall, das Antiviren-Programm und andere Sicherheitssoftware deaktivieren. Auf diese Weise wird es für Antivirus-Lösungen sehr schwer, RDP-Angriffe zu bekämpfen, wenn sie einmal Ihr Netzwerk durchbrochen haben. Daher verfügen einige Produkte wie auch Emsisoft Anti-Malware von Haus aus über Optionen (etwa Kennwortschutz), um derartige RDP-Angriffe zu erschweren.

Das klingt erschreckend, zeigt aber nur einmal mehr, wie wichtig vorbeugende Maßnahmen sind. Mit den Tipps in diesem Blogartikel sind Sie hoffentlich besser vorbereitet, um Ihr Unternehmen vor der zunehmenden Bedrohung durch RDP-Angriffe zu schützen.

Wir wünschen eine schöne Zeit – ohne RDP-Angriffe.

Übersetzung: Doreen Schäfer