Fabiansomware – Wenn Hackern der Kragen platzt

Cyberkriminalität gibt es schon so lange wie das Internet selbst. 2016 war jedoch wahrlich das Jahr der Ransomware. Wöchentlich kommen neue Versionsfamilien hinzu und das Emsisoft-Malware-Labor ist im täglichen Kampf dagegen ganz vorn dabei.

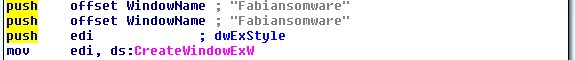

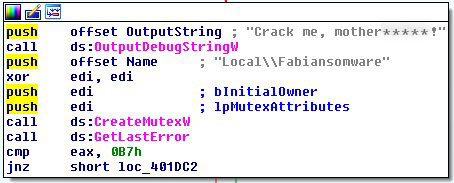

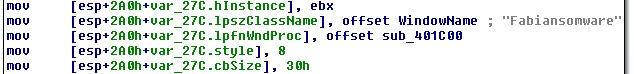

Folglich wird unser Labor ebenso regelmäßig Ziel von Hasstiraden seitens der Ransomware-Entwickler. Dies war auch vor einigen Monaten der Fall, als wir den dilettantischen Code einer Ransomware-Familie namens Apocalypse knacken konnten. Der Hass nahm vor kurzem persönliche Ausmaße an, indem er jetzt direkt auf Fabian – CTO und Leiter des Malware-Forschungslabors von Emsisoft – ausgerichtet ist. Die Beschimpfungen wurden dabei direkt in die Apokalypse-Malware integriert. Zuletzt wurde sogar der neueste Ableger ihm zu „Ehren“ Fabiansomware genannt.

Weshalb stehen wir unter Beschuss?

Fabian ist in der Online-Welt als ein humorvoller Malware-Jäger bekannt, der seine Entschlüsselungstools und Ratschläge zur Online-Sicherheit gern weitergibt. Bei Emsisoft ist er der Leiter unseres Malware-Labors. Zusammen mit seinem Team untersucht er neue Bedrohungen, um neue Schutztechnologien zu entwickeln und vorhandene anzupassen. Auf diese Weise stellen sie sicher, dass unsere Benutzer vor bestehenden und zukünftigen Malware-Gefahren geschützt sind.

Weshalb so persönlich?

Im Juni 2016 veröffentlichten wir einen Artikel, weil das Labor drei Versionen von Apocalypse geknackt und all ihren Opfern kostenlose Decrypter bereitgestellt hatte. Seitdem hat das Labor sechs neue Ausführungen aushebeln können.

Die Malware-Entwickler versuchen derzeit, unserem Labor und anderen Malware-Jägern durch Änderungen an ihrem Programm einen Schritt voraus zu bleiben. Gleichzeitig benötigen wir momentan jedoch lediglich ein bis zwei Stunden, um die neuen Versionen zu knacken. Die Beschimpfungen gehen also weiter.

Die Beleidigungen sind derartig unter der Gürtellinie, dass wir sie hier nicht unbedingt weitergeben möchten. Sie können sie jedoch in Fabians Twitter-Konto nachverfolgen.

Die Fokussierung von Apocalypse auf unseren Laborleiter ist inzwischen derartig außer Kontrolle, dass sie in ihrer neuesten Version [email protected] als Kontakt-E-Mail-Adresse angegeben haben.

Damit versuchen sie letztendlich, ihn für den aktuellen Ableger verantwortlich zu machen. Das ist ihnen in gewissem Maße sogar gelungen, wie sich an einer lebhaften Diskussion zwischen Fabian und einem sehr unglücklichen Opfer zeigt.

Sieht so aus, als hätten die Apocalypse-Kleingeiste ihr Projekt zu Fabiansomware umbenannt. Sie sind ganz schön von mir angetan. pic.twitter.com/pYkXp1vEap

– Fabian Wosar (@fwosar) 29. August 2016

Einige Infos zu Apocalypse

Die Apocalypse-Ransomware machte sich erstmals am 9. Mai 2016 bemerkbar. Für ihren Angriff nutzt die Malware schwache Kennwörter auf unsicher konfigurierten Windows-Servern, die den Remotedesktopdienst ausführen. Angreifer können so mithilfe eines Brute-Force-Angriffes Zugang und Kontrolle über das System erlangen, als wären sie vor Ort. Der Missbrauch von Remotedesktop hat in den vergangenen Monaten erschreckend zugenommen, insbesondere durch den Einsatz von Apocalypse.

Erste Versionen installieren sich als %appdata%\windowsupdate.exe und erstellen in der Registrierung unter HKEY_CURRENT_USER und HKEY_LOCAL_MACHINE einen Run-Schlüsseleintrag namens windows update. Diese Version macht sich die Erweiterung .encrypted zu Nutze. Für jede verschlüsselte Datei wird ein Lösegeldhinweis mit dem Titel [Dateiname].How_To_Decrypt.txt erstellt. Als E-Mail-Adressen werden [email protected], [email protected], [email protected] und [email protected] angegeben.

Am 9. Juni wurde eine weitere Version von Apocalypse mit einigen Abwandlungen entdeckt. Bei ihr wird die windowsupdate.exe in den Ordner %ProgramFiles% installiert, der erstellte Run-Schlüsseleintrag heißt windows update svc und als E-Mail-Adresse wird [email protected] verwendet.

Die neueste bekannte Version wurde am 22. Juni gefunden. Sie nutzt jedoch nicht mehr Windowsupdate, sondern installiert sich als firefox.exe in den Ordner %ProgramFiles%. Der erstellte Run-Schlüsseleintrag heißt jetzt firefox update checker und die neue Erweiterung ist .SecureCrypted. Auch die Lösegeldforderung hat mit [Dateiname].Contact_Here_To_Recover_Your_Files.txt einen neuen Namen bekommen und nutzt nun die E-Mail-Adresse [email protected].

Unser Labor beschäftigt sich natürlich weiterhin mit dem Auffinden und Aushebeln neuer Versionen.

Was können Sie selbst tun?

Die wohl beste Verteidigung ist eine angemessene Kennwortrichtlinie, die von allen Benutzerkonten mit Fernzugriff auf das System unbedingt einzuhalten ist. Dies gilt natürlich auch für selten verwendete Konten, die nur zu Testzwecken oder von Anwendungen erstellt wurden.

Apocalypse und viele andere Familien verbreiten sich über das Remotedesktopprotokoll (RDP). Als Eigentümer eines Unternehmens – egal, ob groß oder klein – sollten Sie daher unbedingt sicherstellen, dass Ihre RDP- und Remotesteuerungsports geschlossen sind.

Noch besser ist die Deaktivierung der Remotedesktop- oder Terminaldienste, wenn sie nicht verwendet werden. Anderenfalls lassen sich auf IP-Adressen basierende Beschränkungen einrichten, damit wirklich nur vertrauenswürdige Netzwerke auf diese Dienste zugreifen können.

Wir wünschen eine schöne (Ransomware-freie) Zeit!

Übersetzt von Doreen Schäfer