Mit Exploit-Kit werden bei mehr als 50 verschiedenen Routermodellen DNS-Einstellungen manipuliert

Internetnutzer, die ihren drahtlosen Router nicht gesichert haben, könnten bald ihr blaues Wunder erleben. Ein französischer Rechercheur ist auf ein Exploit-Kit gestoßen, mit dem verbreitete Routermodelle von namhaften Herstellern angegriffen werden.

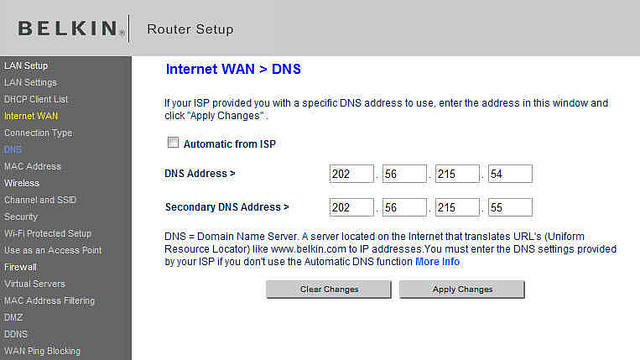

In jüngster Zeit sind Router für Zuhause und in Büros zum primären Ziel für Hacker geworden, die auf die Umleitung von Traffic auf bösartige Websites aus sind. In diesem Einzelfall setzen Hacker auf ein komplexes Exploit-Kit, um die DNS-Einstellungen Ihres Routers zu manipulieren und so Cross-Site-Request-Forgery Angriffe auszuführen.

Ein französischer Rechercheur namens Kafeine ist auf ein Exploit-Kit gestoßen, worüber er eine Studie am Freitag veröffentlicht hat. Laut Kafeine erreichte der Traffic der Kampagne an seiner Höhepunkt am 9. Mai nach einer langen Reihe von Modifikationen von Angreifern (darunter JavaScript-Verschleierungen) einen Spitzenwert von einer Million Treffern.

Ergebnisse der Traffic-Umleitungen durch manipulierte DNS-Einstellungen

Insbesondere Chrome-Nutzer lieferten den Angreifern viel Web-Traffic. Solch ein Ereignis ist ein Beispiel für einen Pharming-Angriff und gilt als gefährlich, da dabei Online-Banking- und sensible Transaktions-/Kommunikationsdaten gefährdet werden.

Kafeine erklärt:

„Diese Art von Angriff ist ziemlich alt, aber zum ersten Mal sehe ich so etwas mit Verschleierung, Wechsel von Domains und Fischen nach DNS-Einstellungen.“

Router zur Verwendung zuhause und im Büro werden bei dieser bösartigen Kampagnen mittels Drive-by-Downloads und Malvertising infiziert. Die Angreifer konzentrieren sich möglicherweise auf Chrome- und Chromium-Nutzer auf Grund der Möglichkeit zur Erkennung lokaler und öffentlicher IP-Adressen mit Tools wie WebRTC-ips. WebRTC-ips findet sich in beliebten Webbrowsern wie Chrome und Firefox und ermöglicht es Browsern und mobilen Apps, in Echtzeit mit APIs zu kommunizieren.

Bei CSRF-Angriffen werden die Opfer dazu genötigt, bösartige Anfragen für den Hacker zu senden, und dies üblicherweise dort, wo ein Opfer angemeldet ist. Kafeine erklärt, der Originalcode sei als Klartext geschrieben worden, aber sei innerhalb eines Monats durch Verschleierung und zahlreiche weitere Verbesserungen ergänzt worden. Eine Vielzahl von Routern mit Anfälligkeit für diese Art von Angriffen finden sich auf der Liste, darunter D-Link, Belkin, Netgear, Asus u. A.

Kafeine meint:

„Bei dem Angriff wird die DNS-Adresse geändert zu 185[.]82[.]216[.]86; seitdem hat sie sich zu 217[.]12[.]202[.93] geändert, und stets werden DNS von Google als Sicherung eingesetzt, falls die erste IP versagt.“

Aktualisieren Sie die Firmware Ihres Routers

Nutzer sehen sich mit dem Risiko von finanziellen Verlusten, Klickbetrug, Man-in-the-Middle-Angriffen und sogar Phishing konfrontiert. Es wird empfohlen, die Router-Firmware und -Software zu aktualisieren sowie den Router mit einem starken Passwort und Sicherheitseinstellungen zu sichern.

Wir wünschen eine schöne Zeit (ohne CSRF)!