Wozu gibt es eigentlich Firewalls?

Jeder kennt den Begriff „Firewall“, aber nur wenige wissen, warum sie eine benötigen. Sehen Sie sich mal im Internet um, und Sie werden nicht nur auf viele verschiedenen Vorstellungen dazu stoßen, was eine Firewall tun soll, sondern ebenso viele verschiedene technische Konzepte, die sich unter dem Begriff zusammenfassen lassen. Die grundlegende Idee hinter ein Firewall ist ein „Schutzwall“, der Sie gegen Angriffe von der „anderen“ Seite schützt. Dies mag einfach erscheinen, aber viele fragen sich hier: Wo sollte dieser Schutzwall platziert werden? Und was sind eigentlich „Angriffe“? Zunächst einmal geben wir Ihnen Überblick darüber, an welchen Stellen eine Firewall sich befinden kann.

Hardware-Firewalls

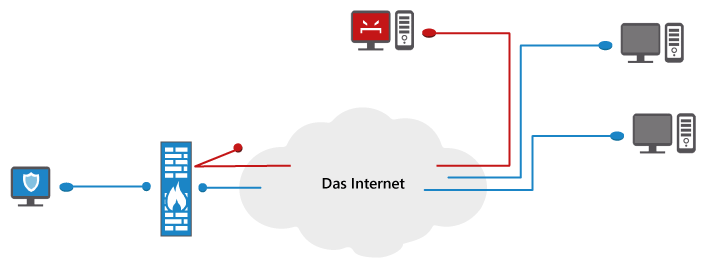

Für anspruchsvolle Nutzer, große Netzwerke oder Server handelt es sich bei einer Hardware-Firewall üblicherweise um ein eigenständiges Gerät. Für Heimanwender oder Kleinunternehmen ist diese oftmals in den Router/das Modem integriert. Bei Verwendung einer Hardware-Firewall wird der gesamte Netzwerkverkehr durch diese geleitet, bevor die Daten die einzelnen Rechner erreichen.

Die Hardware-Firewall untersucht die Daten gründlich und prüft, ob sie weitergeleitet werden oder nicht. Einige Firewalls befolgen lediglich einfache Regeln, die der Nutzer erstellt hat. Zum Beispiel: Niemanden aus dem Internet eine Verbindung zu lokalen Rechnern aufbauen lassen, die sich hinter der Firewall befinden – nur ausgehende Verbindungen zulassen. Andere Firewalls verwenden spezielle Regeln mit protokollbasierten Filtern. Zum Beispiel: Verbindungen von Nutzern aus dem Internet zulassen, aber nur über Port 80 (dem Port für HTTP-Webserver) und eingehenden Traffic an einen Webserver hinter der Firewall weiterleiten, bevor er einzelne Rechner erreicht. Wieder andere Firewalls sind noch ausgeklügelter und untersuchen jedes Datenpaket gründlich auf Anwendungsebene. Hier kann eine Regel wie folgt aussehen: Eingehenden Traffic über Port 80 zulassen, ausgenommen er enthält Codesequenzen, mit deren Hilfe der Webserver hinter der Firewall gehackt werden kann. Das wäre zum Beispiel der Fall bei sogenannten Cross-Site-Scripting-Angriffen oder Exploits der Datenbank, mit welcher der Webserver arbeitet.

Der Vorteil von Hardware-Firewalls liegt darin, dass sie wortwörtlich von den Computern getrennt sind, die sie schützen. Sämtlicher Traffic muss die Hardware-Firewall passieren oder er erreicht gar keine lokalen Zielrechner dahinter. Des Weiteren verfügen Hardware-Firewalls über keine zusätzliche „Angriffsfläche“ für bösartige Datenpakete, die mit manipuliertem Code eingeschleust werden könnten, wie das bei einer Software-Firewall der Fall sein kann. Die Daten werden entweder weitergeleitet oder nicht. Ein rechteckiger Klotz passt eben durch kein rundes Loch.

Der Nachteil von Hardware-Firewalls liegt jedoch darin, dass sie durch eben diese Trennung sowie begrenzte Angriffsfläche und Leistung keinerlei Informationen dazu haben, was auf den Computern dahinter vor sich geht. Hardware-Firewalls erkennen nur den Datenverkehr, der von diesen Rechnern erzeugt wird, aber nicht, welche Anwendungen diesen erzeugen. Falls ein Nutzer also einer gutartigen Anwendung Zugriff auf das Internet gewährt und diese Anwendung dann eine Verbindung aufbauen möchte, welche die Hardware-Firewall blockieren soll, unterbindet diese die Verbindung der Anwendung. Falsche Entscheidungen aus zu streng konfigurierten Regelsätzen, welche gutartige Services blockieren, sind ein Problem bei Hardware-Firewalls – sehr zum Leidwesen der Nutzer.

Network-Address-Translation (NAT)-Router

Eine spezielle Form von Hardware-Firewalls stellen sog. Network-Adresse-Translation- oder NAT-Router dar. Diese meisten heutzutage genutzten DSL-Router setzen auf NAT, und in technischer Hinsicht sind sie somit zwar keine Firewalls, führen jedoch zu ähnlichen Ergebnissen. Die Idee hinter NAT ist einfach. Die meisten Haushalte verfügen über mehr als einen Computer mit Internetverbindung, aber der zugehörige Anschluss verfügt nur über eine öffentliche IP-Adresse. Diese IP-Adresse ist wie Ihre Telefonnummer und ist von überall in der Welt zu erreichen. Mit NAT wird Ihre öffentliche IP-Adresse dem Router zugeordnet. Eingehende Datenpakete müssen dann den Router passieren, bevor sie den Zielcomputer erreichen.

Der NAT-Router wandelt alle eingehenden Datenpakete an die öffentliche IP-Adresse an dieser Stelle um, indem er eine spezielle interne IP-Adresse verwendet, die dem jeweiligen Zielrechner im lokalen Netzwerk eindeutig zugeordnet ist. Diese eindeutigen IP-Adressen beginnen üblicherweise mit 10.* oder 192.168.* und sind nicht direkt von außen zu erreichen. Diese Adressen werden in der Tat mehrfach in Millionen lokaler Netzwerk weltweit verwendet. Stellen Sie sich zum Beispiel einen lokalen Rechner vor, der von einem öffentlichen Webserver eine Website aufrufen möchte. Zunächst ersetzt ein NAT-Router die ursprüngliche lokale IP-Adresse des Rechners mit der öffentlichen IP-Adresse des Anschlusses. Gleichzeitig „packt“ der NAT-Router Informationen zu der ursprünglichen lokalen Quell-IP-Adresse in das Datenpaket, sodass nachvollziehbar bleibt, welcher Computer dieses angefordert. Bei Antwort des Webservers werden die Daten an die öffentliche IP-Adresse gesandt; dort werden dann wie Informationen zur lokalen Quell-IP-Adresse vom NAT-Router „ausgepackt“ und die Daten an diesen Rechner mit der lokalen IP-Adresse weitergeleitet.

NAT-Routers verschaffen dem Nutzer eine riesigen Vorteil: Rechner innerhalb eines NAT können Verbindungen überallhin außerhalb des Netzwerks aufbauen, aber niemand kann direkt von außen eine Verbindung zu einem Rechner im NAT aufbauen, es sei denn, der NAT-Router ist speziell darauf programmiert, einzelne Protokolle an einzelne Rechner weiterzuleiten. So sorgt ein NAT-Router für eine sehr zuverlässige „Abschirmung“, obgleich ein NAT-Router üblicherweise nicht unter den Begriff „Firewall“ fällt.

Software-Firewalls

Ein Software-Firewall läuft auf einem lokalen Rechner, erfüllt jedoch im Prinzip die gleiche Funktion wie eine Hardware-Firewall. Mit Software-Firewalls werden Netzwerkdatenpakete geprüft und mit Hilfe von Regeln entschieden, ob diese blockiert oder zugelassen werden.

![]() Einer der größten Vorteile von Software-Firewalls liegt darin, dass sie üblicherweise nicht so teuer wie Standalone-Hardware-Firewalls sind. Ein weiterer großer Vorteil einer Software-Firewall liegt darin, dass neben der Untersuchung des Netzwerkverkehrs ebenso jedes Datenpaket dem Programm zugeordnet werden kann, das es erzeugt – also genau das, wozu Hardware-Firewalls nicht in der Lage sind. Mit einer Software-Firewall können Traffic und Programmverhalten im Gesamten analysiert werden, wodurch präzisere Entscheidungen als mit einer Hardware-Firewall getroffen werden können. Zum Beispiel: Falls ein Datenpaket ursprünglich einem Programm entspringt, das von einem vertrauenswürdigen Softwarehersteller stammt, besteht keine Notwendigkeit, jedes Mal danach zu fragen, ob es zugelassen werden soll, selbst wenn damit voreingestellte Regeln verletzt werden. Eine Software-Firewall erkennt diesen gutartigen Ursprung und erstellt eine Ausnahme. Eine gute Software-Firewall zeigt fast keine Warnmeldungen an, es sei denn, es ist sichergestellt, dass sich um einen echten Angriff handelt und ein bösartiges Programm Zugriff auf den Computer verlangt.

Einer der größten Vorteile von Software-Firewalls liegt darin, dass sie üblicherweise nicht so teuer wie Standalone-Hardware-Firewalls sind. Ein weiterer großer Vorteil einer Software-Firewall liegt darin, dass neben der Untersuchung des Netzwerkverkehrs ebenso jedes Datenpaket dem Programm zugeordnet werden kann, das es erzeugt – also genau das, wozu Hardware-Firewalls nicht in der Lage sind. Mit einer Software-Firewall können Traffic und Programmverhalten im Gesamten analysiert werden, wodurch präzisere Entscheidungen als mit einer Hardware-Firewall getroffen werden können. Zum Beispiel: Falls ein Datenpaket ursprünglich einem Programm entspringt, das von einem vertrauenswürdigen Softwarehersteller stammt, besteht keine Notwendigkeit, jedes Mal danach zu fragen, ob es zugelassen werden soll, selbst wenn damit voreingestellte Regeln verletzt werden. Eine Software-Firewall erkennt diesen gutartigen Ursprung und erstellt eine Ausnahme. Eine gute Software-Firewall zeigt fast keine Warnmeldungen an, es sei denn, es ist sichergestellt, dass sich um einen echten Angriff handelt und ein bösartiges Programm Zugriff auf den Computer verlangt.

![]() Zu viele Warnmeldungen verheißen nichts Gutes, denn sie desensibilisieren den Nutzer für echte Warnhinweise. Übermäßig viele Warnmeldungen können wie der Hirtenjunge und der Wolf sein; oder in anderen Worten „die Sicherheitssoftware, die jeden Tag zahllose Warnmeldungen anzeigt“. Wer von uns hatte es noch nicht mit einem solchen Produkt zu tun? Sie sehen so viele Hinweise, dass Sie letztendlich einfach auf „Zulassen“ klicken, unabhängig davon, was in der Warnmeldung steht. Diese Art von Software-Firewalls sind einfach eine Verschwendung der Ressourcen Ihres Computers, denn selbst wenn sie echte Bedrohungen erkennen, lassen ihre Nutzer unwissentlich (verständlicherweise) diese Bedrohungen passieren. Eine gute Software-Firewall blockiert auch keine Anwendungen, die Sie benötigen. Deshalb sind die meisten Nutzer von Hardware-Firewalls entnervt; vielleicht haben Sie diese Erfahrung bereits an Ihrem Arbeitsplatz gemacht. Einer bestimmten gutartigen Anwendung Zugriff an einer Hardware-Firewall zu gewähren kann sich als äußerst mühsam erweisen. Zunächst müssen Sie die Administrator-Schnittstelle öffnen, dann den richtigen Konfigurations-Tab finden und eine komplizierte Regel erstellen – natürlich unter der Voraussetzung, dass Sie den Regelsatz verstehen.

Zu viele Warnmeldungen verheißen nichts Gutes, denn sie desensibilisieren den Nutzer für echte Warnhinweise. Übermäßig viele Warnmeldungen können wie der Hirtenjunge und der Wolf sein; oder in anderen Worten „die Sicherheitssoftware, die jeden Tag zahllose Warnmeldungen anzeigt“. Wer von uns hatte es noch nicht mit einem solchen Produkt zu tun? Sie sehen so viele Hinweise, dass Sie letztendlich einfach auf „Zulassen“ klicken, unabhängig davon, was in der Warnmeldung steht. Diese Art von Software-Firewalls sind einfach eine Verschwendung der Ressourcen Ihres Computers, denn selbst wenn sie echte Bedrohungen erkennen, lassen ihre Nutzer unwissentlich (verständlicherweise) diese Bedrohungen passieren. Eine gute Software-Firewall blockiert auch keine Anwendungen, die Sie benötigen. Deshalb sind die meisten Nutzer von Hardware-Firewalls entnervt; vielleicht haben Sie diese Erfahrung bereits an Ihrem Arbeitsplatz gemacht. Einer bestimmten gutartigen Anwendung Zugriff an einer Hardware-Firewall zu gewähren kann sich als äußerst mühsam erweisen. Zunächst müssen Sie die Administrator-Schnittstelle öffnen, dann den richtigen Konfigurations-Tab finden und eine komplizierte Regel erstellen – natürlich unter der Voraussetzung, dass Sie den Regelsatz verstehen.

![]()

Software-Firewalls sind hier besser aufgestellt, weil sie sich immer lokal in Reichweite befinden und oftmals sogar intelligent genug sind, harmlose Vorgänge außen vor zu lassen und so sich die Einrichtung neuer Regeln von Hand weitgehend erübrigt.

Wann benötigt man dann eine Software-Firewall?

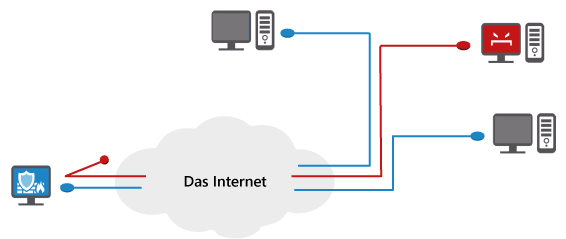

Ehrlich gesagt, sollten Sie sich die Kosten für eine Software-Firewall sparen und Ihre guten Freunde lieber auf einen Kaffee einladen, wenn Sie ausschließlich über einen lokalen Heim-DSL- oder Kabelanschluss mit NAT ins Internet gehen. Sie brauchen lediglich eine zuverlässige Antiviren-Software mit toller Erkennungsleistung und leistungsstarker Verhaltensanalyse. Falls Sie allerdings einen Computer nutzen, der oftmals eine Verbindung über Netzwerke Dritter ins Internet aufbaut, ist eine Software-Firewall ihr Geld vollends wert.

![]()

Denken Sie an öffentliche WLAN-Netzwerke wie im Café, das Sie mit Ihren Freunden frequentieren, oder an kabelgebundene Netzwerke in Hotels. Sobald Sie eine Verbindung hergestellt haben, könnte jeder andere PC-Nutzer eines solchen Netzwerks eine Verbindung mit Ihrem Rechner aufbauen. Wieso aber sollten jemand das tun wollen? Um eine löchrige Komponente zu finden, die er dann dazu ausnutzen kann, die Kontrolle über Ihren PC zu finanziellen Zwecken oder zum Diebstahl privater Daten zu übernehmen. Eine Software-Firewall, die alle offenen Ports Ihres PCs effizient versteckt, verringert die Angriffsfläche und senkt das Risiko, dass solche Angriffe erfolgreich sind.

Häufige Irrtümer über Software-Firewalls

Irrtum 1: Firewalls erkennen Malware

Der Hauptzweck einer Software-Firewall besteht darin, potenzielle Schwachstellen zu eliminieren, über die Angreifer von außen in einen Computer eindringen können. Software-Firewalls sind nicht dazu geschaffen, aktive Malware zu erkennen, die sich bereits auf Ihrem PC eingenistet hat und mit einem Fremden auf der anderen Seite der Welt kommuniziert.

Warum nicht? Kurz gesagt: Sobald sich aktive Malware auf Ihrem PC befindet, ist es bereits zu spät. Es hat schlichtweg keinen Sinn, ausgehende Verbindungen von Malware zu blockieren, denn falls die Malware bereits ausgeführt wird, so hat sie ebenso bereits Ihre gesamte Firewall deaktiviert und alle möglichen Systemeinstellungen manipuliert. Dies liegt nicht an der Ohnmacht von Firewalls – sondern einfach daran, dass sie nicht dazu geschaffen sind, Malware zu blockieren. Malware zu blockieren ist Aufgabe von Anti-Malware-Software. Eine Firewall macht Sich nach außen „unsichtbar“, indem die Kommunikation mit anderen Programmen über bestimmte „Kanäle“ oder Ports unterbunden wird.

Irrtum 2: Firewalls sind immer HIPS (Host-basierte Systeme zur Eingriffsprävention)

Bis vor kurzem taten alle Software-Firewalls genau das, das Nutzer von ihnen erwarteten: Sie filterten Netzwerkdaten. Heutzutage ist dies nach wie vor die klassische Definition des Begriffs „Firewall“. Da die Technik von Firewalls jedoch bald in eine Sackgasse geraten war (kein Raum mehr für Innovationen -> alle Hersteller boten ähnliche hohe Qualität), ergänzten Anbieter ihre Firewall-Produkte um neue und etwas überladene Funktionen, wie die Überwachung aller möglichen Arten von Änderungen am Betriebssystem und Erkennung aller Arten von Ausführung nicht standardmäßigen Codes durch Programme sowie tausende andere „verdächtige“ Vorgänge, die heutzutage unter dem Begriff „HIPS“ zusammengefasst werden. Das größte Problem all dieser neuen Technologie liegt darin, dass die Funktionen zur Überwachung und Erkennung recht bescheiden sind. Tendenziell wird für jede einzelne Aktion, die potenziell zu einem Angriff führen könnte, eine Warnmeldung ausgegeben, aber in Wahrheit sind etwa 99,9 % solcher Aktionen keine bösartigen. Wie bereits erwähnt sind derartige Warnmeldungen nervtötend und sogar gefährlich, da Sie leicht den Nutzer dazu verleiten, einfach ständig auf „Zulassen“ zu klicken.

HIPS sind deshalb nur Fachleuten zu empfehlen, die vollständig mit der großen Zahl an Warnmeldungen umgehen und von dieser zusätzlichen Schutzschicht profitieren können. Dies macht jedoch HIPS für Otto Normalverbraucher nicht komplett wertlos. In der Tat hat sich aus der HIPS-Technologie die Verhaltensanalyse entwickelt, eine grundlegende Komponente moderner Anti-Malware-Software. Dank der Anleihen der Verhaltensanalyse bei HIPS, sind Fehlalarme bei Antiviren-Software mit dieser Technologie inzwischen eine große Seltenheit. Verhaltensanalyse ist jedoch nicht gleich HIPS, und keiner der beiden Begriffe lässt sich einfach mit „Firewall“ gleichsetzen.

Firewalls und Emsisoft

Wir bei Emsisoft sammeln seit gut einem Jahrzehnt umfangreiches Wissen zu Firewalls, HIPS und Verhaltensanalyse. Emsisoft Online Armor ist ein Produkt, das ein HIPS mit einer soliden Software-Firewall vereint, aber in erster Linie ein Produkt für Geeks. Das brandneue Emsisoft Internet Security ist auf der anderen Seite für jedermann gedacht.

Emsisoft Internet Security ergänzt die erprobte Technologie von Emsisoft Anti-Malware um eine Software-Firewall, wodurch Sie gegen Malware geschützt UND für Eindringlinge in Ihr Netzwerk unsichtbar bleiben. Dadurch eignet es sich hervorragend für Heimanwender und Kleinunternehmen, die oftmals Ihr Heimnetzwerk verlassen und eine gleichzeitig einfache und dennoch intelligente Lösung suchen, die Ihre Daten schützt, wo auch immer sie sich befinden.

Wir wünschen eine schöne (Firewall-geschützte) Zeit!