Starke Ransomware-Zunahme bei Rückkehr zur Büroarbeit erwartet

COVID-19 bot die perfekte Gelegenheit für einen verstärkten Anstieg von Ransomware-Vorfällen. Um das Geschäft am Laufen zu halten, stellten viele Unternehmen ihren Betrieb kurzfristig auf Heimarbeit um. Doch damit die Angestellten weiter ihrer Arbeit nachgehen konnten, mussten Kompromisse getroffen werden, was für viele Firmen auch die Lockerung von Sicherheitsprotokollen bedeutete.

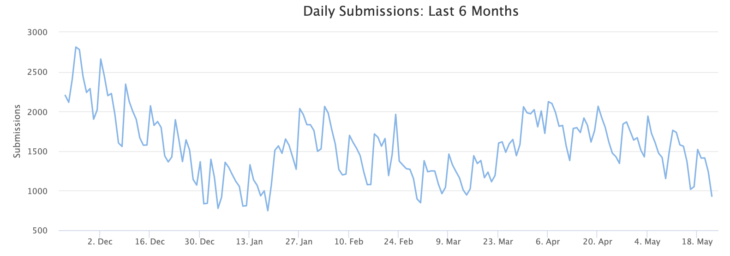

Doch trotz der widrigen Bedingungen blieb die Zahl der Ransomware-Angriffe relativ konstant. Es ist jedoch unwahrscheinlich, dass es dabei bleibt. Während einigen Branchen eine kurze Erholungspause vor dem Schädling gegönnt war, gehen wir davon aus, dass wir in den kommenden Wochen eine verstärkte Zunahme von Zwischenfällen beobachten werden, wenn mit den Heimarbeitern auch ihre möglicherweise beeinträchtigten Geräte ins Büro zurückkehren.

Tägliche Anfragen bei ID Ransomware in den vergangenen sechs Monaten (zum Datum der Veröffentlichung)

Ransomware stellt keine Verbindung zu Steuerservern her

Die meisten Ransomware-Angriffe erfolgen über mehrere Phasen. Auf diese Weise verschaffen sich die Angreifer Informationen über das infizierte System, bevor sie sich entscheiden, ob sie die Ransomware einsetzen oder nicht.

Die erste Phase dient dabei in der Regel der Erkundung. Nachdem sie sich Zugriff auf ein System verschafft haben, bestimmen die Angreifer zunächst den Wert des Ziels, indem sie es mit bestimmter Malware untersuchen. Der dazu eingesetzte Schädling verfügt über verschiedene Plug-ins, um regelmäßig zu überprüfen, welche Software installiert ist, das Netzwerk zu scannen und die Systeminformationen des infizierten Endpunkts auszulesen.

Erkennt die Malware das System dann als ein geeignetes Ziel, stellt sie eine Verbindung mit dem Steuerserver (Command and Control Server, kurz C2- oder C&C-Server) der Angreifer her, was auch als „nach Hause telefonieren“ (Call Home) bezeichnet wird. Über diesen Server erfolgt dann das Herunterladen der Ransomware und die Kommunikation zwischen den Angreifern und dem infizierten System. Wird das System jedoch als ungeeignetes Ziel eingestuft, wird die Call-Home-Funktion nicht ausgelöst und folglich auch die Ransomware nicht eingesetzt.

Wir gehen davon aus, dass diese zweite Option der Grund für die unerwartet niedrigen Ransomware-Zahlen der letzten Monate ist. Da so viele Menschen von zu Hause aus arbeiten, wurden möglicherweise viele der kompromittierten Endpunkte schlicht als ungeeignete Ziele eingestuft und keine Verbindung zu den Servern der Angreifer hergestellt, was zu dieser scheinbaren Flaute an Vorfällen beigetragen hat.

Ransomware-Anstieg bei Rückkehr an Arbeitsplatz

Da die Call-Home-Funktion nicht ausgelöst und die Ransomware nicht eingesetzt wurde, besteht durchaus die Möglichkeit, dass viele Heimarbeiter derzeit mit infizierten Geräten arbeiten, ohne sich dessen bewusst zu sein. Die Malware kann für Wochen oder sogar Monate untätig bleiben und lediglich auf eine passende Gelegenheit warten, um sich mit dem Steuerserver zu verbinden. Laut FireEye liegt die durchschnittliche Verweilzeit, also die Zeit zwischen der Infizierung und der Erkennung, bei 56 Tagen.

Doch diese passende Gelegenheit könnte jetzt gekommen sein. Mit der Lockerung der Pandemie-Maßnahmen ist auch ein sprunghafter Anstieg von Ransomware-Vorfällen zu erwarten, da Arbeitskräfte wieder in ihre Büros zurückkehren und eventuell beeinträchtigte Geräte an das Unternehmensnetzwerk anschließen. Dies könnte die Call-Home-Funktion der Malware und eine Reihe weiterer Aktionen auslösen, was schließlich die Installation der Ransomware zur Folge hat.

Empfohlene Maßnahmen für Unternehmen

Organisationen jeder Größe müssen sicherstellen, dass jegliche für die Heimarbeit eingesetzten Geräte frei von Malware sind, bevor sie an das Unternehmensnetzwerk angeschlossen werden dürfen. Wir haben ein paar hilfreiche Maßnahmen zusammengestellt, mit denen sich das Risiko bei der Verwendung dieser Geräte im Büro minimieren lässt:

- Netzwerksegmentierung: Ein Unternehmensnetzwerk lässt sich am wirkungsvollsten schützen, indem speziell für die extern eingesetzten Endpunkte ein Subnetz angelegt wird. Durch die Segmentierung wird verhindert, dass sich Malware im weiteren Netzwerk ausbreiten kann. Außerdem können IT-Teams mögliche Vorfälle leichter isolieren und unter Kontrolle bringen

- Sicherheitskontrolle der Geräte: Stellen Sie sicher, dass die diversen Richtlinien nicht verletzt wurden, wie das Auslassen von geplante Scans, die Installation nicht zulässiger Software oder ungewöhnliche Anmeldemuster.

- Geräte zurücksetzen: Sollten Angestellte über einen längeren Zeitraum extern gearbeitet haben, empfiehlt es sich mitunter, die zu Arbeitszwecken herausgegebenen Geräte auf ein Standardabbild oder die Werkseinstellungen zurückzusetzen, um das Risiko einer Malware-Infektion zu vermeiden.

- Aufklärung zu Cybersicherheit: Wenn die Angestellten an ihren Arbeitsplatz zurückkehren, kann eine neuerliche Aufklärung bezüglich Cybersicherheit helfen, Malware-Infektionen zu minimieren, die Verletzung von Sicherheitsrichtlinien vorzubeugen, die Produktivität des Unternehmens zu verbessern und Konformität zu erreichen.

Fazit

Obwohl die Ransomware-Zahlen in den vergangenen Wochen relativ stabil und in einigen Sektoren sogar leicht zurückgegangen sind, ist dies mit Sicherheit nicht von Dauer. Wir erwarten einen starken Anstieg von Ransomware-Vorfällen, sobald Arbeitskräfte mit ihren möglicherweise infizierten Geräten von der Heimarbeit wieder ins Büro zurückkehren. Es gibt jedoch verschiedene Maßnahmen, mit denen Unternehmen das Risiko senken können.

Übersetzung: Doreen Schäfer