Statistikbericht zu Ransomware (2.–3. Quartal 2019)

Ransomware-Angriffe verliefen im 2. und 3. Quartal von 2019 zunehmend raffinierter und zielgerichteter. Im Gegensatz zu den eher willkürlich und großflächig ausgelegten Kampagnen der Vergangenheit sind Bedrohungen immer öfter speziell auf größere und profitablere Ziele wie Unternehmen, Schulen und öffentliche Behörden ausgelegt.

Eine maßgebliche Rolle spielte hier unter anderem die Ransomware Ryuk, die in den USA Dutzende öffentliche Einrichtungen lahmlegte. Mit sogenannter Ransomware-as-a-Service wie Sodinokibi und GandCrab konnten sich Kriminelle wiederum Millionen, wenn nicht sogar Milliarden US-Dollar an Lösegeld ergaunern.

Dieser Bericht basiert auf den Daten aus über 230 000 Ransomware-Einsendungen, die zwischen dem 1. April und dem 30. September 2019 bei Emsisoft und ID Ransomware eingegangen sind. Über die von Michael Gillespie, Sicherheitsforscher bei Emsisoft, gegründete Website ID Ransomware können geschäftliche und private Anwender herausfinden, welche Ransomware ihre Dateien verschlüsselt hat. Dazu müssen sie die Lösegeldforderung, eine verschlüsselte Datei als Beispiel und/oder die Kontaktinformationen des Angreifers einsenden. Sollte es bereits ein Entschlüsselungstool für die entsprechende Ransomware geben, werden sie außerdem direkt dorthin weiterverwiesen.

Weitere Informationen über Ransomware-Angriffe gegen Behörden sowie Bildungs- und Gesundheitseinrichtungen in den USA finden Sie auch in unserem Bericht über Ransomware in den USA (1.–3. Quartal 2019).

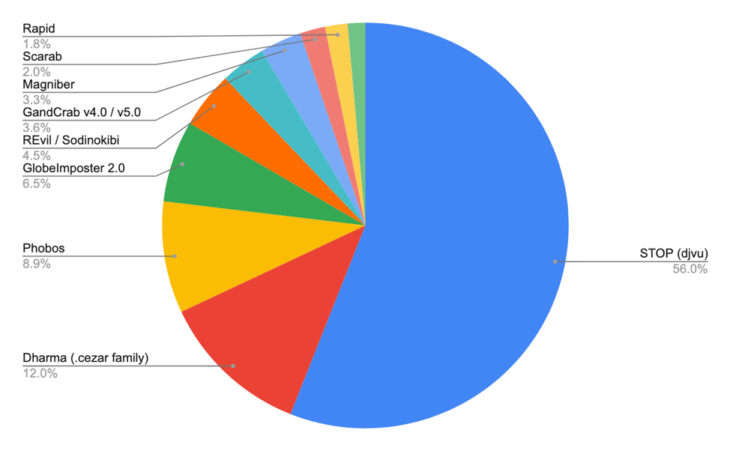

Welche Ransomware-Versionen werden am häufigsten gemeldet?

1. STOP (Djvu): 56 %

Einsendungen zu STOP bei ID[nbsp]Ransomware

STOP hat es auf Privatanwender abgesehen und wird häufig über Torrent-Seiten verbreitet. Dazu ist es in der Regel in Anwendungen wie Software-Cracks und Key Generators versteckt. Hierbei handelt es sich um Tools, mit denen Anwender eine eigentlich kostenpflichtige Software ohne Zahlung aktivieren können.

Sobald STOP ausgeführt wird, werden alle Dateien mit Salsa20 verschlüsselt. Anschließend werden die Opfer aufgefordert, ein Bitcoin-Lösegeld im Gegenwert von 490 USD zu bezahlen, um den Decrypter und einen privaten Entschlüsselungsschlüssel zu erhalten. Nach 72 Stunden verdoppelt sich das Lösegeld auf den Gegenwert von 980 USD. Für einige Varianten gibt es kostenlose Entschlüsselungstools. Neuere Versionen können leider noch nicht entschlüsselt werden.

2. Dharma (.cezar-Familie): 12 %

Die zweithäufigste Ransomware, die im 2. und 3. Quartal 2019 bei ID Ransomware eingereicht wurde, war mit 12 % eine Dharma-Version, die als Dateiendung .cezar an die verschlüsselten Dateien anhängt.

Dharma gibt es in der ein oder anderen Form seit 2016, wobei jedoch in den letzten Monaten ein starker Anstieg zu verzeichnen ist. Das könnte daran liegen, dass Cyberkriminelle Angriffsmethoden wie bösartige E-Mail-Anhänge, infizierte Installationsprogramme und schwache oder gestohlene RDP-Anmeldedaten wirksamer kombinieren. Im Gegensatz zu anderen Ransomware-Arten wird bei Dharma (.cezar-Familie) kein bestimmter Wert für das Lösegeld angegeben. Stattdessen werden die Opfer aufgefordert, sich mit den Ransomware-Versender in Verbindung zu setzen, um das Lösegeld auszuhandeln. Für große Unternehmen fällt das Lösegeld meistens höher aus.

Die Ransomware zielt vorrangig auf Unternehmen ab und hat bereits eine Reihe großer Organisationen getroffen. Zu den Opfern gehörte auch das Altus Baytown Hospital im US-Bundesstaat Texas. Bei dem Angriff wurden Krankenakten mit wichtigen Patienteninformationen wie Namen, Versicherungsnummern, Kreditkartendaten und dergleichen verschlüsselt. Das Krankenhaus weigerte sich, das Lösegeld zu bezahlen, und beauftragte stattdessen einen Cybersicherheitsberater, um seine Systeme über Sicherungen wiederherzustellen.

3. Phobos: 8,9 %

Die nach dem griechischen Gott der Angst benannte Ransomware zeichnete zwischen dem 1. April und dem 30. September für 8,9 % der Einsendungen bei ID Ransomware verantwortlich. Der Schädling ähnelt stark der Dharma-Ransomware und wurde erstmals Anfang 2019 gesichtet.

Phobos macht sich zum Infizieren hauptsächlich offene oder schlecht gesicherte RDP-Ports zu Nutze. Listen mit gestohlenen RDP-Zugangsdaten werden häufig auf dem Schwarzmarkt verkauft und sind für Cyberkriminelle besonders wertvoll. Wie auch bei Dharma wird kein fester Wert für die Höhe des Lösegelds angegeben. Die Opfer werden ebenfalls angewiesen, den Preis für die Entschlüsselung per E-Mail mit den Angreifern auszuhandeln. In einigen Fällen wurde jedoch nach Zahlung des Lösegelds kein Decrypter bereitgestellt.

Die Hauptziele von Phobos sind Unternehmen und öffentliche Einrichtungen. Im Juli 2019 verlor der Schulbezirk von Wyoming nach einem Angriff dieser Ransomware Zugriff auf seine Daten. Phobos war per Brute-Force-Angriff auf einen externen Port auf das System gelangt. Der Schulbezirk bezahlte ein Bitcoin-Lösegeld im Gegenwert von über 38 000 USD an die Angreifer, um die verschlüsselten Dateien wiederherzustellen. Die meisten Kosten (darunter auch für einen Cybersicherheitsanwalt und die Dienste einer Ransomware-Wiederherstellungsfirma) wurden von der Versicherung des Bezirks beglichen, wobei dieser immer noch einen Selbstbehalt von 10 000 USD zahlen musste.

4. GlobeImposter 2.0: 6,5 %

6,5 % der im 2. und 3. Quartal 2019 bei ID Ransomware eingegangen Meldungen gingen auf GlobeImposter 2.0 zurück. Diese Version ist jedoch nicht mit Globe oder dem ursprünglichen GlobeImposter zu verwechseln. GlobeImposter 2.0 setzt zum Verschlüsseln der Dateien des Opfers auf den AES-256-Algorithmus und die Lösegeldforderung liegt zwischen 1 und 10 Bitcoin.

Im Juni 2019 fiel die Auburn Food Bank (eine Wohltätigkeitsorganisation, die Bedürftige im Schulbezirk von Auburn kostenlos mit Lebensmitteln versorgt) GlobeImposter 2.0 zum Opfer. Die Ransomware hatte nahezu alle Computer der Tafel verschlüsselt, sodass die Mitarbeiter nicht mehr auf ihre Dateien und E-Mails zugreifen konnten. Anstatt das Lösegeld von unbekannter Höhe zu bezahlen, entschied sich Direktorin Debbie Christian, alle betroffenen Systeme zurück- und das Netzwerk neu aufzusetzen. Die Wiederherstellungskosten werden auf ungefähr 8 000 USD geschätzt.

5. REvil / Sodinokibi: 4,5 %

Die mitunter auch als Sodin oder REvil bezeichnete Ransomware Sodinokibi steht mit 4,5 % der Einsendungen an fünfter Stelle. Es wird vermutet, dass die erstmals im April 2019 gesichtete Malware von derselben Gruppe entwickelt wurde, die auch die überaus profitable Ransomware-Familie GandCrab in Umlauf brachte.

Sodinokibi ist eine Ransomware-as-a-Service, wird also von Partnern beworben und verbreitet. Sie setzt fortschrittliche Techniken ein, um Sicherheitssoftware zu täuschen, wodurch sie nur sehr schwer zu erkennen ist. Zu ihren Angriffsmethoden gehören die Ausnutzung einer Schwachstelle in Oracle WebLogic, Phishing-Kampagnen sowie kompromittierte MSPs (Managed Service Providers). Der Großteil der ersten Sodinokibi-Angriffe war auf Asien konzentriert. Allerdings zielen neuere Angriffe auch auf europäische Unternehmen ab.

Der Schädling wurde für mehrere medienwirksame Angriffe eingesetzt, so auch in einem koordinierten Massenangriff auf mehrere Gemeindeverwaltungen im US-Bundesstaat Texas. Im August 2019 gab das Department of Information Ressources (DIR) bekannt, dass 22 Verwaltungen in Texas über eine von einem MSP bereitgestellte Software Opfer von Sodinokibi geworden waren. Dadurch waren wichtige Verwaltungsdienste unterbrochen, unter anderem die Zahlungsabwicklung und der Druck von Ausweisdokumenten. Die Angreifer forderten für das Entschlüsselungstool ein Lösegeld in Höhe von 2,5 Millionen USD. Diese Forderung wurde jedoch von allen betroffenen Einrichtungen abgelehnt. Einige Städte konnten ihre Systeme aus Sicherungen wiederherstellen, während andere diese jedoch komplett neu aufsetzen mussten. Das DIR stellte Sicherheitsexperten von mehreren Regierungsbehörden zur Verfügung, um bei der Wiederherstellung zu helfen.

Wir konnten eine – leider unvollständige – Lösung für Sodinokibi entwickeln. Auch wenn sich mit ihr eine Zahlung des Lösegelds nicht vollständig umgehen lässt, so kann sie doch die Höhe des zu zahlenden Betrags erheblich senken. Wir haben diese Übergangslösung in einem Fall mit einem MSP und 1 200 Endpunkten eingesetzt. Die betroffenen Systeme konnten schließlich für ungefähr 10 % der ursprünglich geforderten Lösegeldzahlung wiederhergestellt werden.

Erwähnung in Unehren: Ryuk

Obwohl sie nicht zu den zehn am häufigsten eingereichten Ransomware-Arten gehört, darf Ryuk hier dennoch nicht unerwähnt bleiben, da sie im 2. und 3. Quartal besonders störend und gewinnorientiert aufgefallen ist. Es wird davon ausgegangen, dass der erstmals im August 2018 beobachtete Schädling von der Cybercrime-Gruppe Grim Spider betrieben wird. Ryuk zielt vorrangig auf große Unternehmen ab und wird meisten über Spam-E-Mails oder in Kombination mit anderen Malwares wie Emotet oder TrickBot verbreitet.

Auch diese Ransomware war im 2. und 3. Quartal in medienwirksame Ransomware-Fälle verwickelt. So wurden beispielsweise im Mai die Computersysteme von Riviera Beach im US-Bundesstaat Florida mit Ryuk infiziert, nachdem ein Mitarbeiter der Polizei einen bösartigen E-Mail-Anhang geöffnet hatte. Die Stadt erklärte sich bereit, die nahezu 600 000 USD an Lösegeld zu bezahlen, um wieder Zugriff auf seine Zahlungsdienste sowie die E-Mail- und Telefonsysteme zu erhalten.

Schon wenige Wochen später schlug Ryuk erneut zu. Diesmal traf es die Stadt Lake City in Florida und auch hier stimmte die Stadtverwaltung schließlich zu, das Lösegeld in Höhe von 460 000 USD zu bezahlen.

Neben vielen anderen fielen außerdem Collierville, New Bedford und der Justizrat und die Gerichtsverwaltung von Georgia Ryuk zum Opfer.

In einigen wenigen Fällen ist eine Entschlüsselung möglich. Unsere Forscher konnten von Ryuk verschlüsselte Daten in 3–5 % der Fälle erfolgreich wiederherstellen. Von der Ransomware betroffene Organisationen können überprüfen, ob in ihrem Fall eine Entschlüsselung möglich ist, indem sie ein Beispiel bei Emsisoft oder ID Ransomware einreichen.

Die zehn am häufigsten gemeldeten Ransomware-Familien

- STOP (Djvu): 56,0 %

- Dharma (.cezar-Familie): 12,0 %

- Phobos: 8,9 %

- GlobeImposter 2.0: 6,5 %

- REvil / Sodinokibi: 4,5 %

- GandCrab v4.0 / v5.0: 3,6 %

- Magniber: 3,3 %

- Scarab: 2,0 %

- Rapid: 1,8 %

- Troldesh / Shade: 1,4 %

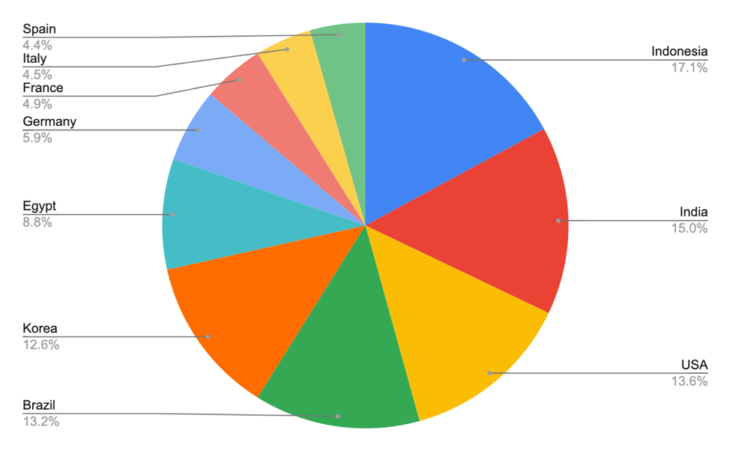

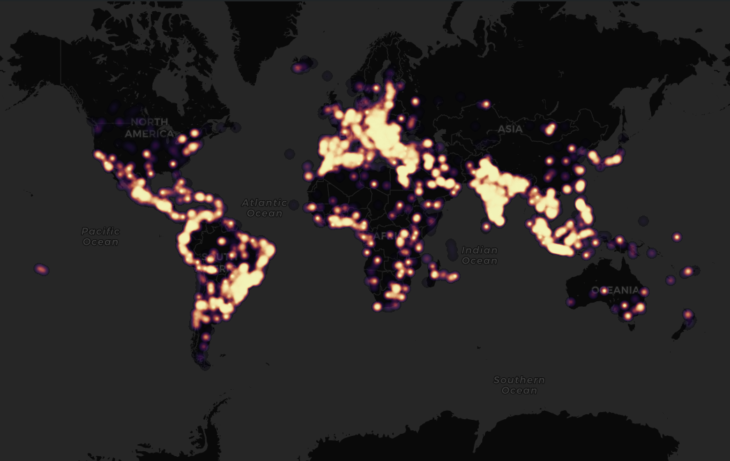

Welche Länder sind von Ransomware am häufigsten betroffen?

Ransomware ist eine globale Bedrohung und daran hat sich auch im 2. und 3. Quartal von 2019 nichts geändert.

Ein beliebtes Ziel sind vor allem asiatische Länder. Aus Indonesien erreichten uns beispielsweise 17,1 % der Einsendungen und aus Indien immerhin 15 %. Dies könnte durchaus mit dem schnellen digitalen Wachstum in den beiden Ländern zusammenhängen, deren Anzahl an Internetbenutzern in den vergangenen Jahren enorm angestiegen ist. Aufgrund dieses plötzlichen Anstiegs kann es bei der Einführung wirksamer Cybersicherheitsmaßnahmen zu Verzögerungen kommen, wodurch die Benutzer anfälliger für Ransomware werden. Außerdem wurde in Indonesien eine der höchsten Raten an Software-Piraterie weltweit verzeichnet, wodurch das Risiko einer Infektion mit Ransomware weiter steigt.

Auch westliche Länder sind beliebte Ziele. Die USA, die im 2. und 3. Quartal 2019 Hunderte von Ransomware-Angriffen auf lokale Verwaltungen, Schulen und öffentliche Einrichtungen erlebten, zeichneten für 13,6 % der Einsendungen verantwortlich. Fast jede fünfte Einsendung kommt aus Deutschland, Frankreich, Italien oder Spanien. Bestimmte Ransomware-Arten (wie Sodinokibi) werden als Ransomware-as-a-Service-Angriffe ausgeführt und fordern enorme Beträge an Lösegeld, die sich auf Hunderttausende Dollar belaufen können. Derartige Angriffe sind in der Regel auf große westliche Unternehmen ausgerichtet, da diese als wohlhabend und zahlungsfähig gelten.

Top Ten der Ransomware-Einsendungen nach Land

- Indonesien: 17,1 %

- Indien: 15,0 %

- USA: 13,6 %

- Brasilien: 13,2 %

- Korea: 12,6 %

- Ägypten: 8,8 %

- Deutschland: 5,9 %

- Frankreich: 4,9 %

- Italien: 4,5 %

- Spanien: 4,4 %

Fazit

Angesichts immer raffinierterer Ransomware-Angriffe müssen auch Unternehmen eine aktivere Strategie hinsichtlich ihrer Cybersicherheit verfolgen. Unternehmen jeder Größe sollten ihre bisherigen Ansätze noch einmal überprüfen und sicherstellen, dass ihre Vorgaben und Sicherheitstechnologien den aktuellen bewährten Verfahren entsprechen.

Neben vorbeugenden Maßnahmen sollte es auch einen Notfallplan geben, falls es doch einmal zu einer Infektion kommt. Hierzu gehört neben einem Wiederherstellungsplan auch ein zuverlässiges und regelmäßig getestetes Sicherungssystem. Mit einem gut durchdachten Notfallplan können Unternehmen bei einem Ransomware-Angriff ihre Systeme auch ohne Lösegeldzahlung wiederherstellen und schnellstmöglich zum normalen Geschäftsalltag zurückkehren.

Organisationen wie Emsisoft, ID Ransomware und viele andere arbeiten mit Strafverfolgungsbehörden und Anti-Ransomware-Gruppen wie No More Ransom zusammen, um Opfern bei der Wiederherstellung ihrer Dateien ohne Lösegeldzahlung zu helfen.

Übersetzung: Doreen Schäfer