Botnetze: The Connected Dead

Heutzutage scheint wirklich alles vernetzt zu sein: Toaster, Babyphones, ja selbst Kaffeemaschinen verfügen über einen Internetzugang. Als eine Art Spielzeug für Erwachsene sollen sie unser Leben erleichtern oder unterhalten. Diese Bequemlichkeit bietet jedoch auch einen Spielplatz für Kriminelle.

Ein bildliches Beispiel: Ein Kind ist umgeben von Spielzeug, das es von so viel wie möglich anderen Kindern gestohlen hat. Jedes dieser Spielzeuge liegt mit dem Namen einer Person an der Unterseite systematisch verteilt auf dem Fußboden. Sein Besitzer weiß vielleicht noch nicht einmal, dass das Spielzeug fehlt und nun als Figur in der Welt von diesem Strolch zum Spielen genutzt wird.

Hat der Strolch Kontrolle über all diese Spielzeuge, kann er mit ihnen machen, was er will. Und genauso funktioniert ein Botnetz. Der Bot-Master (das Kind), also der Betreiber des Botnetzes, steuert alle Geräte (die Spielzeuge) und kann mit ihnen kriminelle Aktivitäten durchführen. Das Schlimmste daran ist jedoch, dass er dabei anonym bleibt, weil er Ihr Spielzeug verwendet.

Botnetze werden verwendet, um Spam zu verteilen und Websites zu überlasten, damit sie abstürzen und so bei Unternehmen für finanziellen Schaden sorgen (sogenannte DDoS-Angriffe).

Es dürfte Sie schockieren zu erfahren, dass auch Ihr Computer vielleicht gerade in diesem Moment Spam-E-Mails verschickt, Kinderpornografie verbreitet oder hilft, Twitter-Server zum Absturz zu bringen und damit offline zu nehmen.

Viele Ihrer internetfähigen Geräte könnten Teil der Bot-Armee sein.

Doch keine Angst. Es gibt klare Anzeichen dafür, ob Ihr Computer in die Fänge dieser Internetabgründe geraten ist und nun als Spielzeug eines Online-Strolches dient.

Im heutigen Artikel möchten wir Ihnen erklären, was Botnetze sind, wofür sie von Kriminellen eingesetzt werden und wie Sie Ihr Spielzeug vor den langen Fingern der Bot-Master schützen.

Los geht‘s.

Was ist ein Botnetz?

Zunächst stellt sich jedoch die Frage: Was ist ein Bot?

Ein Bot (abgeleitet vom engl. Kurzwort „bot“ für „Roboter“), mitunter auch als Zombie bezeichnet, wird von einem Trojaner installiert – einer Form von Malware, die sich auf Ihrem Betriebssystem versteckt und auf weitere Anweisungen vom Steuerserver (Command-and-Control-Server, kurz C2- oder C&C-Server) wartet. Dieser Server wird wiederum von einem Kriminellen bedient, dem sogenannten Bot-Master oder Bot-Herder. Bots können für den Master viele verschiedene Aufgaben automatisch durchführen, etwa Phishing-E-Mails verschicken oder Keylogger zum Sammeln von Kreditkartendaten ausführen. Die von diesen Aktivitäten profitierenden Cyberkriminellen sitzen derweil sicher irgendwo auf der anderen Seite des Internets.

In einem Botnetz wird Ihr Computer zusammen mit Tausenden anderen Geräten eingesetzt, wodurch den Kriminellen nahezu unbegrenzte Rechenleistung zur Verfügung steht. Anstatt von einem Computer 100 Spam-E-Mails zu versenden, können Sie nun 10 von 200.000 Computern aus verschicken. Während das auf Ihr System so gut wie keine Auswirkungen hat, haben die Gauner unendliche Reichweite. Um unerkannt zu bleiben, können Bots sogar ihre Prozesse verstecken und andere Aufgaben ausführen, beispielsweise Ihre Anti-Malware-Lösung deaktivieren. Das alles geschieht ohne Ihr Wissen.

Aufgrund seiner Internetverbindung kann der Bot darüber hinaus sehr schnell Hunderte, wenn nicht Tausende neue Computer infizieren und gleichzeitig seine ihm zugewiesene Aufgabe durchführen.

Nicht immer handelt es sich bei Bots jedoch um Computer. Jedes internetfähige Gerät kann infiziert werden. Überwachungskameras werden zum Beispiel besonders häufig für diesen Zweck gehackt.

Ein infiziertes Gerät ist ein Bot. Ein Zusammenschluss dieser Bots ist das Botnetz.

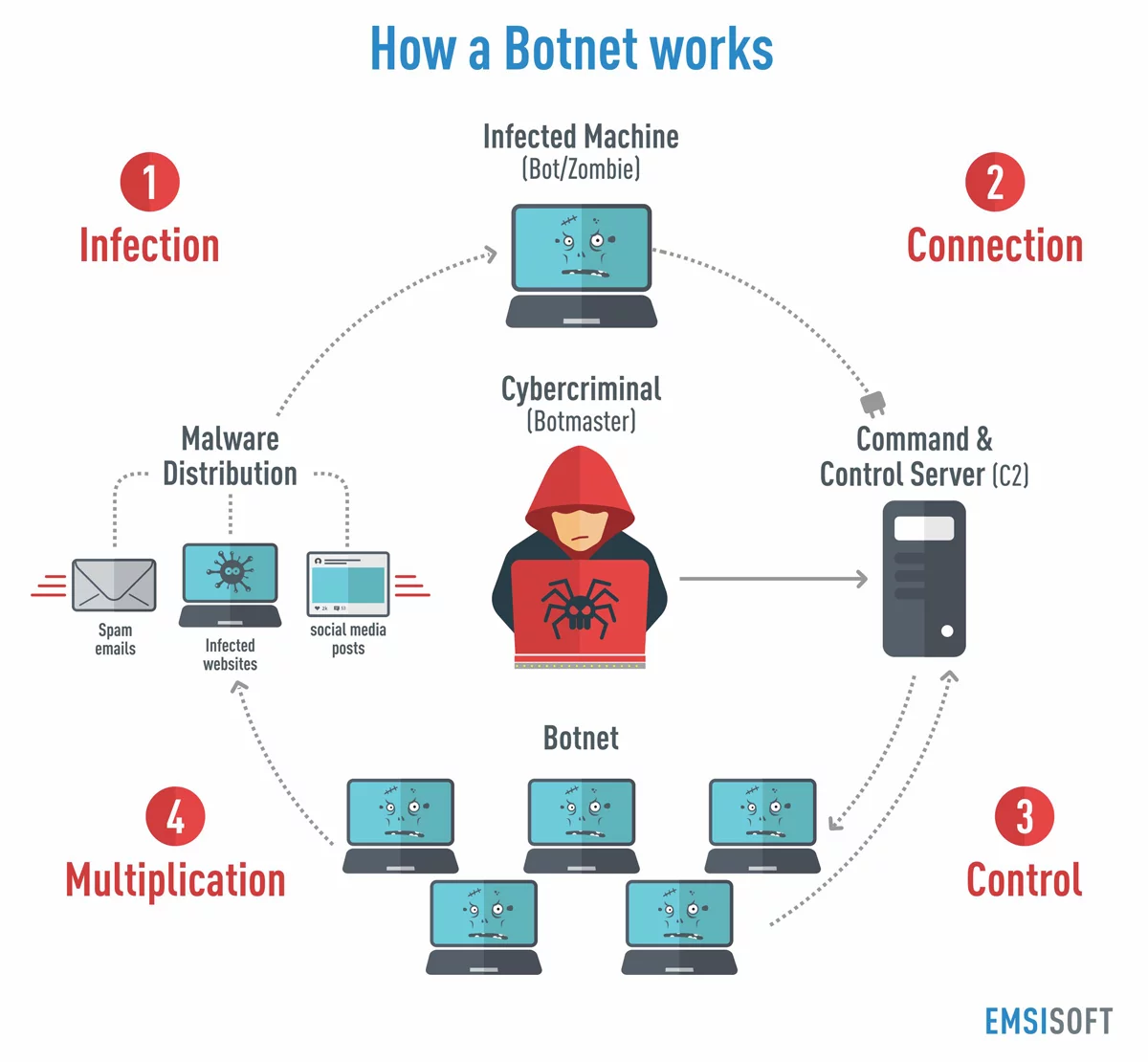

Wie funktioniert ein Botnetz?

Wie bei jeder Malware verläuft die Infektion mit einem Bot – vom Befall des Computers bis hin zur Kommunikation mit dem Bot-Master zum Ausführen von Aufgaben – in mehreren Stufen. Sie lassen sich wie folgt aufschlüsseln:

- Infizieren

Der Bot-Master verbreitet Malware, um Computer zu infizieren. Diese gelangt dann über verdächtige E-Mail-Anhänge, Drive-by-Downloads oder Links in Beiträgen in sozialen Netzwerken auf den Computer. Dort sucht sie dann nach Sicherheitslücken wie veralteten Plug-ins oder ein nicht aktualisiertes Betriebssystem, die sie als Hintertür zum Zugriff auf den Computer nutzen kann.

- Vernetzen

Sobald Sie Zugriff auf das System hat, stellt sie über das Internet eine Verbindung mit dem Steuerserver her. Zu diesem Zeitpunkt bleibt der Computer untätig und der Bot „schläft“, wobei er nur ab und zu prüft, ob Befehle vom Bot-Master vorliegen. Da die Auswirkungen auf das System so gering sind, bemerkt der Anwender nicht, was vor sich geht.

- Steuern

Das gesamte Botnetz kann für eine ganze Weile untätig darauf warten, dass es eine Aufgabe ausführen soll. Sobald der Bot-Master es braucht, sendet er/sie über den Steuerserver Befehle an die Bots. Jetzt „erwacht“ das Botnetz und führt die bösartigen Aktivitäten durch, etwa das Versenden von Spam-E-Mails oder die Mitwirkung an einem DDoS-Angriff.

- Vervielfältigen

In der Zwischenzeit versucht der Bot-Master zum Ausbau des Botnetzes, weitere Computer oder Geräte zu infizieren. Da die Computer scheinbar nichts tun, kann ein Botnetz aus Hunderttausenden Zombie-Computern bestehen, ohne dass irgendein Verdacht erweckt wird.

Verwendung von Botnetzen

Botnetze dienen als Proxy-Server für illegale Aktivitäten, ohne dabei den Eindringling zu offenbaren. Durch die Verteilung dieser Aktivitäten über Tausende Geräte bleibt die eigentliche Quelle des Verbrechens unentdeckt und der Drahtzieher hat nahezu unbegrenzte Rechenleistung zur Verfügung. Das setzt er dann ein für:

-

- Werbebetrug: Die Unmenge an Computern kann für das wiederholte Klicken auf Werbeanzeigen verwendet werden, damit die Betrüger bei der Verwendung von Werbeklicks höhere Gewinne erzielen.

- Herunterladen und Verteilen von illegalen Materialien, wie Kinderpornografie, oder allgemeinem Spam: Unternehmen zahlen hohe Beträge, um ihre Werbung so großflächig wie möglich unter die Leute zu bringen. Das Mieten eines Botnetzes oder die Beauftragung eines Unternehmens mit Zugriff darauf, ist die einfachste Möglichkeit, dies zu erreichen.

- Sammeln von Bitcoins: Mit dem sogenannten Mining wird die Arbeit auf Tausende Bots verteilt, wodurch Dritte viel Geld verdienen.

- Stehlen Ihrer vertraulichen Daten: Mit der Hilfe von Keyloggern greifen die Kriminellen beispielsweise Kennwörter und Kreditkarteninformationen ab.

- Durchführen von DDoS-Angriffen: Über das Botnetz sollen Online-Dienste wie Twitter oder Spotify überlastet und damit zum Ausfall gebracht werden.

- Versand von Spam-E-Mails: Sie dienen unter anderem zum betrügerischen Aneignen (Phishing) von Kreditkartendaten und persönlichen Informationen über neue Opfer.

- Verbreiten von Ransomware: Häufig dienen E-Mail-Anhänge zum Infizieren neuer Opfer.

- Durchführen von Wahlbetrug: Ein Botnetz kann erheblich das Wahlergebnis beeinflussen, da jeder Computer als eine einzelne Stimme zählt.

- Durchführen von Brute-Force-Angriffen: Mit dieser Methode sollen Kennwörter auf Unternehmensservern herausgefunden werden, um so Zugriff auf wichtige Unternehmensnetzwerke zu erhalten.

Sie werden sich jetzt fragen, was das mit Ihnen zu tun haben könnte. Sicher ist es vollkommen unmöglich, dass Ihr Computer einer dieser wenigen Tausend ist.

Aber stellen Sie sich vor: Das Zeus-Botnetz bestand allein in den USA aus 3,6 Millionen Bots.

Aktuell nutzt jeden Monat ein Viertel der gesamten Weltbevölkerung Facebook, eine beliebte Infektionsquelle für Zbot (Zeus) und andere Malware. Es ist daher überaus wahrscheinlich, dass mindestens eines Ihrer Geräte schon einmal mit einer dieser Bot-Malware-Familien in Berührung gekommen ist.

Wie oben schon erwähnt, sind nicht nur Computer davon betroffen. Alle internetfähigen Geräte sind angreifbar. So hatten beispielsweise eine Reihe von intelligenten Toastern, digitale Videorekorder und andere internetfähige Geräte über das Internet Amazon, The New York Times, Netflix und zahlreiche andere Dienste aus unserem Alltag lahmgelegt.

Besonders beängstigend ist die Tatsache, dass es selbst für absolute Anfänger möglich ist, bequem von zu Hause aus binnen 15 Minuten ein Botnetz anzulegen. Stellen Sie sich besser nicht vor, was dann erst die ausgeklügelten Köpfe heutiger Hacker mit grenzenloser Rechenleistung anfangen könnten – und das mithilfe Ihres Kühlschranks oder Computers.

Dieses Problem betrifft jeden, denn Unwissenheit schützt vor Strafe nicht. Sollten von Ihrem Computer aus illegale Aktivitäten durchgeführt werden, sind auch Sie verantwortlich.

Die Macht der Masse: nennenswerte Botnetz-Angriffe

Einer der größten Vorteile für die Angreifer ist, dass durch die Verwendung eines Botnetzes ihre Identität verschleiert wird. Auf diese Weise kann der Bot-Master große Angriffe mit minimalen Konsequenzen für sich durchführen. Hier drei aktuelle Beispiele:

- Mirai-Botnetz

Der Name „Mirai“ kommt aus dem Japanischen und bedeutet „Zukunft“. Es wird davon ausgegangen, dass er von der Anime-Serie Mirai Nikki abgeleitet wurde.

Mirai scannt permanent im Internet nach IP-Adressen von IoT-Geräten (Internet der Dinge). Dabei werden angreifbare Geräte ausfindig gemacht, um dann darauf zuzugreifen und mit der Mirai-Malware zu infizieren.

Wie bei einem Bot auf dem Computer arbeitet die Mirai-Malware auf dem Gerät mit sehr geringen Auswirkungen auf das System.

Das Mirai-Botnetz wurde für einige der größten DDoS-Angriffe der vergangenen Jahre verwendet, wie:

- Der Angriff im September 2016 auf den Sicherheitsblog „Krebs on Security“.

- Der Angriff auf den französischen Webhost OVH, dem bisher größten überhaupt.

- Der Angriff auf den DNS-Dienstanbieter Dyn im Oktober 2016, der sogar dafür sorgte, dass Twitter, Amazon, Netflix, AirBnB und Reddit offline waren. Auch nahezu die gesamte liberianische Internetinfrastruktur war von diesem Angriff betroffen.

Jeder neue Mirai-Angriff war der bisher größte verzeichnete seiner Art und es kommen ständig neue Geräte zu dieser Botnetz-Armee hinzu.

- Hajime-Botnetz

Es gibt Behauptungen, dass das Hajime-Botnetz als direkter Gegner zu Mirai angelegt wurde.

Hajime wurde erstmals im Oktober 2016 von Rapidity Networks entdeckt und versucht, so viele Bots wie möglich zu übernehmen. Die dabei hinterlassene Nachricht gibt an, das einzige Ziel von Hajime sei, IoT-Geräte zu neutralisieren, bevor sich Mirai oder ein anderer Bot-Herder Zugriff darauf verschafft.

Einige Sicherheitsexperten bezweifeln jedoch, dass Hajime wirklich eine Aktion von White-Hats ist. Sie behaupten, dass es zwar die Ports für Mirai schließt, gleichzeitig jedoch selber Ports für andere öffnet.

Hajime hat bereits über mehr als 300.000 infizierte Geräte die Kontrolle übernommen, wobei es sich großteils um digitale Videorekorder, Router und internetfähige Kameras handelt. Derzeit wird es jedoch nicht für irgendwelche bösartigen Aktivitäten eingesetzt. Besorgnis erregt jedoch der Gedanke, wozu es verwendet werden könnte, falls es von jemand anderen übernommen werden sollte.

- Zeus-Botnetz / Zbot

Zeus gibt es bereits seit einigen Jahren und es verbreitet sich auf dieselbe Art wie Mirai. Der zum Stehlen von Bankdaten bevorzugte Trojaner arbeitet mit einem Man-in-the-Browser-Keylogger, um dann alle Informationen Ihres Online-Bankings sowie Ihre Kreditkartendaten abzugreifen.

Er wurde auch dafür verwendet, mithilfe von gefälschten Meldungen des technischen Supports Anwender glauben zu machen, ihr Computer sei mit einem bestimmten Virus infiziert.

Zu seinen aktivsten Zeiten hat Zeus unter anderem die Bank of America, NASA, ABC, Cisco und Amazon beeinträchtigt. Vor Mirai war es das größte Botnetz seiner Art. Anstatt jedoch DDoS-Angriffe durchzuführen, verteilte es die Ransomware CryptoLocker.

Wussten Sie eigentlich, dass ein Gerät, wenn es einmal mit Bot-Malware befallen wurde, möglicherweise für immer infiziert bleibt?

Wenn die Auswirkungen auf Ihren Computer so schwer zu erkennen sind, wie lässt sich dann überhaupt feststellen, ob Ihr System von dem Schädling betroffen ist? Keine Angst, es gibt einige klare Anzeichen dafür.

Symptome einer Botnetz-Infektion

Es gibt einige Anzeichen dafür, durch die Sie erkennen, ob Ihr Computer für eine Botnetz-Armee genutzt wird. Achten Sie auf Folgendes:

Plötzliches Nachlassen der Systemgeschwindigkeit

Sollte Ihr Computer Ihre Aufgaben plötzlich im Schneckentempo bearbeiten, könnte es sein, dass er stattdessen zu sehr mit dem Ausführen der Befehle eines Angreifers beschäftigt ist. Schauen Sie im Task-Manager nach, was los sein könnte. Wenn es keinen Prozess gibt, der die Systemverzögerung erklären könnte, müssen Sie eventuell noch etwas intensiver nachforschen. Überprüfen Sie zum Beispiel, welche Prozesse im Hintergrund laufen und ob möglicherweise unerwünschte Daten auf Ihrem System gespeichert sind.

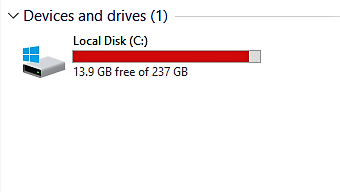

Unerklärliche Änderungen des Speicherplatzes

Überprüfen Sie auch den Speicherplatz auf Ihrer Festplatte. Steht Ihnen plötzlich weniger zur Verfügung? Das könnte bedeuten, dass der Platz von einem versteckten Host genutzt wird.

Sie können Ihre Festplatte in wenigen Schritten überprüfen:

- Öffnen Sie den Explorer. Drücken Sie dazu entweder die Kombination Windows-Taste+E oder nutzen Sie das Ordnersymbol in der Taskleiste.

- Klicken oder tippen Sie im linken Bereich auf „Dieser PC“.

- Ihnen wird nun der noch auf Ihrem Windows-Laufwerk (meistens C:) freie Festplattenspeicherplatz angezeigt.

Plötzliche Browser- oder E-Mail-Probleme

Plötzliche Browser- oder E-Mail-Probleme

Stürzt Ihr Browser häufig grundlos ab? Erhalten Sie Meldungen über unzustellbare E-Mails, die Sie gar nicht versendet haben? All das sind mögliche Anzeichen dafür, dass Ihr Computer unbemerkt für andere Zwecke genutzt wird.

Einfache Botnetz-Erkennung: Infektion verhindern

Vorbeugen erfüllt bei Botnetz-Malware denselben Zweck wie für jede andere Art von Malware: Da sie so schwierig zu entfernen ist, sobald sie einmal auf das System gelangt, ist Vorbeugen die einzig wahre Verteidigung. Befolgen Sie diese einfachen Schritte, um sich vor Trojanern zu schützen.

Für PC

- Regelmäßige Software-Updates sind unerlässlich. Achten Sie darauf, dass das Aktualisieren Ihres Betriebssystems und Ihrer Anwendungen ein fester Bestandteil der regelmäßigen Reinigung Ihres Computers wird.

- Erst denken, dann klicken: Öffnen Sie keine E-Mail-Anhänge von Absendern, die Sie nicht kennen, und auch nicht von bekannten Absendern, die jedoch ungefragt eingegangen sind. Seien Sie zudem bei jeder E-Mail vorsichtig, die Sie zum Klick auf einen Link auffordert. Informieren Sie sich über typische Phishing-Methoden, um zu erfahren, wie Angreifer an Ihre Informationen gelangen oder Malware auf Ihr System schleusen.

- Verwenden Sie eine hochwertige Anti-Malware-Suite, um auch vor Zero-Day-Angriffen geschützt zu bleiben.

Für sonstige internetfähige Geräte

- Seien Sie nicht zu bequem. Viele Produkte verfügen über ein Standardkennwort, wozu beispielsweise auch WLAN-Router gehören. Sie alle bieten einen allzuleichten Zugriff, sofern Sie nicht für jedes ein einzigartiges Kennwort anlegen.

- Deaktivieren Sie den Fernzugriff auf Ihre Geräte, damit sie nicht für unerlaubten Zugriff durch Dritte zugänglich sind.

- Erkundigen Sie sich über ein neues Produkt, bevor Sie es mit dem Internet verbinden. Dem Hersteller könnten bereits Sicherheitslücken bekannt sein. Installieren Sie möglichst vor der Aktivierung des Internetzugangs alle Patches zu deren Behebung.

Wie Sie sehen, kann die Bequemlichkeit des Vernetztseins auch Gefahren mit sich bringen. Die nahezu unbegrenzte Macht eines Botnetzes bietet Cyberkriminellen unendliche Möglichkeiten, um Anwender und Unternehmen zu betrügen. Mit einigen einfachen Vorkehrungen, die Sie schon heute umsetzen können, halten Sie Ihr System sauber. Stellen Sie sicher, dass Ihr Computer nicht die schmutzige Arbeit von Kriminellen erledigt, und treffen Sie die richtigen Abwehrmaßnahmen.

Wir wünschen Ihnen eine schöne (Malware-freie) Zeit!

Übersetzt von Doreen Schäfer