Doxware: Die neue Art der Ransomware oder nur Medienhype?

Immer gewieftere Methoden, um den Opfern noch mehr Geld aus der Tasche zu ziehen, verleihen der Welt der Ransomware ständig neue Formen. Ein typisches Beispiel ist Doxware. Diese Ransomware-Abwandlung erpresst Sie nicht nur mit dem Sperren Ihrer privaten Daten, sondern droht auch damit, Einzelheiten über Ihre Identität online zu stellen. Stellen Sie sich vor, jemand veröffentlicht Ihren Namen, Ihre Anschrift oder sogar Ihre privaten Chats. Erschreckend, nicht wahr?

In diesem Artikel beschäftigen wir uns mit dem sogenannten Doxing und erkunden, wie Ransomware-Kriminelle dieses unmoralische Vorgehen zum Erpressen noch höherer Lösegelder ausnutzen. Netflix und Larson Studios mussten bereits damit Bekanntschaft schließen. Werden Sie nicht selbst zum Opfer, sondern bleiben Sie mit unseren Informationen Malware-Ganoven einen Schritt voraus.

Bevor wir uns jedoch näher mit Doxware befassen, zunächst einige grundlegende Informationen:

Was ist Doxing?

„Doxing (von engl.: dox, Abkürzung für documents, dt.: Dokumente), laut englischer Wikipedia auch doxxing, ist das internetbasierte Zusammentragen und anschließende Veröffentlichen personenbezogener Daten, zumeist mit bösartigen Absichten gegenüber den Betroffenen. Zum Teil geht damit auch die Identifikation von anonymen Personen einher.

Die Gründe für das Doxing können unterschiedlicher Natur sein, darunter etwa Selbstjustiz, öffentliches Bloßstellen sowie Belästigung. Personen, die vom Doxing betroffen sind, sind oft Folgeattacken, basierend auf den veröffentlichten Daten, ausgesetzt.“

Ein gutes Beispiel hierfür ist der Fall um Satoshi Nakamoto mit dem misslungenen Versuch von Newsweek, die Identität des möglichen Erfinders von Bitcoin zu enthüllen.

Auch die Hackergruppe Anonymous macht sich dieses Vorgehen zunutze. Allerdings lagen sie mit der Beschuldigung eines US-Polizisten, den jungen Michael Brown in Ferguson erschossen zu haben, ebenfalls falsch. In Ihrem Fall hatte die sorglose Bloßstellung eines privaten Lebens keinerlei Nutzen. Stattdessen wurde der Beschuldigte grundlos angegriffen, verletzt und öffentlich gedemütigt.

Das wirft die Frage auf:

Inwiefern ist Doxing ethisch vertretbar?

Wenn wir an die Auswirkungen denken, die die öffentliche Bekanntgabe der Identität einer anonymen Person hat, bewegen wir uns schnell in einem ethisch und rechtlich sehr nebulösen Bereich.

War der Newsweek-Artikel über Satoshi Nakamoto guter Journalismus? Nach seinen eigenen Angaben erhielt der fragliche Journalist Ben Wiseman die E-Mail-Adresse von Herrn Nakamoto über einen Modelleisenbahn-Anbieter. Darüber hinaus verbrachte er zwei Wochen damit, sich mit ihm anzufreunden, bevor das Wort „Bitcoin“ erstmals fiel. Wie sich herausgestellt hat, hatte er allerdings die falsche Person im Visier.

Das ist nicht nur ein Problem hinsichtlich der Privatsphäre. Die hier angewendeten Taktiken zur Informationsbeschaffung klingen seltsam vertraut: Eine Person hat ohne deren Zustimmung die E-Mail-Adresse einer anderen Person in Erfahrung gebracht und will darüber für den eigenen Nutzen eine Beziehung mit dieser anderen Person aufbauen. Wie war das noch einmal mit Phishing?

Für Journalisten scheint sich dieses Vorgehen im zulässigen Bereich zu befinden. Im Kern des Journalismus steht der Glauben, dass durch die öffentliche Verbreitung von zuvor unbekannten Informationen die Funktion erfüllt wird, die Wahrheit zugänglich zu machen.

Es gibt jedoch Diskussionen, laut denen es bei dem als Doxing bezeichneten Vorgehen nicht um Privatsphäre, sondern Macht und Missbrauch geht:

„Es geht nicht darum, ob die Information vertraulich ist. Es geht darum, dass damit Schaden angerichtet werden soll oder die hohe Wahrscheinlichkeit besteht, dass anderen Schaden entsteht.“

So unklar die rechtlichen und ethischen Konsequenzen von Doxing sind, so schwierig ist auch die klare Unterscheidung zwischen Doxware und Ransomware. Obwohl bereits etliche Artikel darüber veröffentlicht wurden, gibt es doch keine wirklich verbreitete Doxware-Version.

Was ist Doxware? Gibt es so etwas überhaupt?

Der Begriff „Doxware“ leitet sich aus den Wörtern „Doxing“ – das Sammeln und Veröffentlichen persönlicher und vertraulicher Daten von Einzelpersonen oder Unternehmen im Internet – und „Ransomware“ ab, da sie die Eigenschaften beider Schädlinge vereint. Die auch als Extortionware (vom engl. Begriff für Erpressung) bezeichnete Bedrohung ist eine Software, die mit Ransomware-ähnlichen Infektionsmethoden Schwachstellen auf dem Computer des Opfers ausnutzt, um Zugriff auf vertrauliche Informationen zu erhalten. Erfüllt das Opfer dann bestimmte Bedingungen nicht, wird mit deren Veröffentlichung gedroht.

Die Veröffentlichung vertraulicher Informationen über Doxware hat für Privatpersonen und Unternehmen gleichermaßen ungeahnte Folgen.

Welchen Einfluss kann ein Doxware-Angriff auf Sie persönlich haben?

Stellen Sie sich vor, ein Hacker hat Bilder von Ihren Kindern sowie E-Mails zwischen Ihnen und ihrer Schule von Ihrem Computer gestohlen. Jetzt wissen die Kriminellen, wie Ihre Kinder aussehen und wo sie sich 8 Stunden am Tag aufhalten. Würden Sie wollen, dass diese Informationen für absolut jeden öffentlich zu finden sind?

Definitiv nicht.

Aufgrund der Natur von Doxware, auf die wir später noch genauer eingehen, werden jedoch meistens eher Unternehmen zum Ziel der Angriffe.

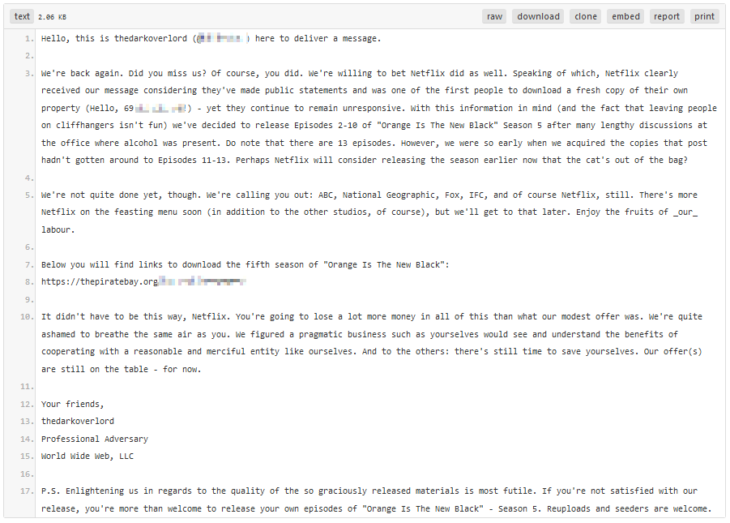

Filmreifes Doxing: Larson Studios, Netflix und The Dark Overlord

Es begann mit der Veröffentlichung der ersten Folge der fünften Staffel von „Orange is the New Black“, die erst im Juni 2017 online gehen sollte. Die Hackergruppe (oder der Hacker) The Dark Overlord (TDO) hatte über eine Sicherheitslücke bei Larson Studios, ein von vielen Sendern und Filmstudios genutzter Audioproduktionsanbieter, eine große Menge an urheberrechtlich geschütztem Material gestohlen.

The Dark Overlord wollten nichts über ihre Angriffsmethode oder die Höhe der Lösegeldforderung verraten. DataBreaches.net gelangte jedoch an eine Kopie eines Vertrages, der angeblich von The Dark Overlord und Vertretern von Larson Studios unterzeichnet worden war.

Der am 27. Dezember 2016 unterschriebene Vertrag gab an, dass The Dark Overlord bis zum 31. Januar 2017 50 Bitcoins (67.000 USD) bezahlt würden. Die Hackergruppe hatte den Vertrag als „Adolf Hitler“ unterzeichnet. Laut DataBreaches.net sei die Unterschrift des Firmenvertreters nicht lesbar.

Die Hacker selbst behaupteten später, es handele sich um die Unterschrift des Finanzvorstandes von Larson Studios.

Als Larson Studios schließlich nicht bezahlte, wandte sich The Dark Overlord mit seiner Lösegeldforderung direkt an Netflix.

Netflix antwortete gelassen:

„Die Situation ist uns bekannt. Die Sicherheit eines von mehreren großen Fernsehstudios genutzten Produktionsanbieters wurde verletzt und die zuständigen Strafverfolgungsbehörden wurden eingeschaltet.“

Als auch diesmal keine Zahlung einging, veröffentlichte The Dark Overlord weitere Folgen der fünften Staffel von „Orange is the New Black“.

Der PasteBin-Link in dem oben abgebildeten Tweet bringt die Leser zu folgender Nachricht, die zudem einen Torrent-Link zum Herunterladen der Folgen 2 bis 10 enthält.

Ob sich Netflix beugen und das Lösegeld an The Dark Overlord bezahlen wird, bleibt abzuwarten.

Da die Serie sowieso relativ zeitnah veröffentlicht werden wird, wird auch der Wert der gestohlenen Daten verfallen, weshalb sich Netflix eventuell nicht genötigt sieht, die Hackergruppe überhaupt zu beschwichtigen.

Mit über 36 weiteren Titeln wie „New Girl“, „Portlandia“ und dem neuen Film „XXX: Return of Xander Cage“ mit Vin Diesel bieten sich sicher noch einige Möglichkeiten, um andere Studios zu schröpfen.

The Dark Overlord hat für seinen Versuch, sich an dem von Netflix für 2016 gemeldeten Umsatz von 8,8 Milliarden USD seinen Anteil zu sichern, online viel Unterstützung erhalten. Auch wenn die Aussicht auf kostenloses Fernsehen verlockend klingt, dürfen derartige Kriminelle nicht zum Idol werden.

Bevor sich The Dark Overlord nämlich Fernsehstudios widmete, hatte es die Gruppe auf Krankenhäuser abgesehen. Sie sind sogar dafür verantwortlich, dass Ende 2016 Tausende vertrauliche Patientendaten von verschiedenen Krankenhäusern gestohlen wurden. Auch für diese Dateien wurde Lösegeld eingefordert.

Das ist keinesfalls eine Form von digitaler Anarchie oder politischem Protest, sondern schlicht und ergreifend pure Gier, die unabhängig von ihrem Ziel nicht verherrlicht werden darf.

Die Hackergruppe droht Netflix und den anderen Studios weiter:

Sie werden noch wesentlich mehr Geld verlieren, als mit unserem bescheidenen Angebot. Wir schämen uns, dieselbe Luft wie Sie atmen zu müssen. Wir sind davon ausgegangen, dass ein pragmatisches Unternehmen wie das Ihre, die Vorteile einer Zusammenarbeit mit einer vernünftigen und barmherzigen Organisation wie der unseren erkennen und verstehen würde. An alle anderen: Es ist immer noch Zeit für Rettung. Unser(e) Angebot(e) sind immer noch auf dem Tisch – noch.

Öffentliche Schikane und Erpressung sind offensichtlich Hauptbestandteil eines Doxing-Versuchs. Dabei ist es irrelevant, ob die Informationen über Phishing oder das Ausführen einer bestimmten Software in Besitz gebracht wurden.

Stufen eines Doxware-Angriffs

Ein Doxware-Angriff beginnt auf die gleiche Weise wie bei Ransomware: die Kriminellen erlangen Zugriff auf Ihren Computer, kapern die Dateien darauf und fordern ein Lösegeld für die Rückgabe der betroffenen Dokumente. Bei Doxware drohen sie jedoch zusätzlich damit, die auf dem Gerät gespeicherten Archive, vertraulichen Informationen und Gespräche zu veröffentlichen. Aus Angst davor, dass ihre persönlichen Daten von aller Welt gesehen werden könnten, sind die Opfer meistens dazu bereit, das Lösegeld zu bezahlen.

Es gibt allerdings zwei Gründe, weshalb Unternehmen das ideale Ziel sind:

- Beim Angriff auf ein Unternehmen mit höchst vertraulichen Informationen steigt die Wahrscheinlichkeit, ein wesentlich höheres Lösegeld zu erhalten.

- Kriminelle haben bei Unternehmen eine andere Möglichkeit, sie anzugreifen und an Daten zu gelangen.

Bei einem typischen Ransomware-Angriff gelangt die Malware meistens über eine Phishing-E-Mail in das System, wobei jedoch kein vollständiger Zugriff ermöglicht wird. Unternehmensserver lassen sich jedoch über eine als RDP-Angriff bekannte Infektionsmethode angreifen. Darüber erhalten die Hacker unbeschränkten Zugang zum gesamten Unternehmensnetzwerk und alle darin enthaltenen Daten.

RDP-Angriffe (Remote-Desktop-Protokoll) werden im Englischen auch scherzhaft auch als „really dumb password“ (wirklich dummes Kennwort) ausgeschrieben und sind möglich, wenn Unternehmen die RDP-Clientports über das Internet zugänglich lassen. Mit diesem Wissen suchen Angreifer in IP-Adressblöcken nach offenen RDP-Ports.

Da Hacker über diese Angriffsmethode direkten Zugang zum Server und seinen kompletten Inhalt erhalten, besteht für sämtliche per RDP verteilte Ransomware auch die Gefahr, als Doxware genutzt zu werden.

MedStar Health, ein lokales Gesundheitsnetz in den USA, wurde Opfer eines Angriffs mit dieser Methode. Im März 2016 waren zehn Krankenhäuser und über 250 Ambulanzzentren davon betroffen. Die Kriminellen forderten 45 Bitcoins (etwa 19.000 USD) zur Freigabe der Dateien. Auch wenn dieser bestimmte Angriff kein Doxing war, hätte sich bei Nichtzahlung seitens MedStar ebenfalls die Möglichkeit zur Veröffentlichung vertraulicher Daten ergeben.

Die RDP-Methode ist bei den Angreifern sehr beliebt. Doch auch der gute alte Trick mit der Phishing-E-Mail funktioniert bei großen Organisationen immer noch. Ein gutes Beispiel ist der Hack bei Sony im Jahr 2014. Damals brachten die Gauner durch E-Mail-Phishing private Konversationen zwischen Regisseuren, Schauspielern und Mitarbeitern in ihren Besitz, die dann veröffentlicht worden waren. Selbst komplette Filme gelangten so ins Netz.

Es funktioniert und verhält sich wie Ransomware. Wo liegt also der eigentliche Unterschied zwischen Doxware und Ransomware? Sind die genannten Beispiele überhaupt Doxware? Die Linie zwischen den beiden ist in der Tat sehr fein und verschwommen, weshalb leicht Verwechslungen möglich sind.

Ja, beide Angriffe gelangen über die gleichen Methoden auf den Computer. Sie verteilen sich auch im gesamten System auf die gleiche Art und Weise. Es gibt jedoch einige Hauptmerkmale, die sie unterscheiden.

Was ist der Unterschied zwischen Doxware und Ransomware?

Ransomware und Doxware haben 5 wesentliche Unterscheidungsmerkmale:

- Bloßstellung <> Verschlüsselung – Während Ransomware die Opfer durch Verschlüsselung der Daten erpresst, wodurch sie bis zur Zahlung des Lösegeldes nutzlos werden, droht Doxware damit, Ihre vertraulichen Informationen an die Öffentlichkeit zu geben. Nach einem Doxware-Angriff haben Sie möglicherweise noch vollständigen Zugriff auf Ihre Dateien, sodass deren Entschlüsselung oder das Wiederherstellen einer Sicherung als Lösung für das Problem entfällt.

- Gezielt <> verstreut – Auch wenn beide Versionen über Spam-E-Mails verbreitet werden, muss Doxware gezielt an vertrauliche Informationen gelangen, damit die Drohung Wirkung zeigt. Ransomware-Angriffe sind hingegen großflächiger ausgelegt, beispielsweise innerhalb eines bestimmten Landes. Der für die Doxware-Kriminellen erhöhte Aufwand geht oftmals mit erheblich höheren Lösegeldforderungen einher.

- Bessere Ziele durch wohlüberlegte Angriffe – Doxware kann mit den kopierten vertraulichen Informationen, etwa den Kontaktdaten in Ihrem Adressbuch, weitere Opfer ausmachen und angreifen.

- Weniger Dateien bei größerer Wirkung – Ransomware verschlüsselt in der Regel alle oder zumindest den Großteil aller Dateien, sobald sie auf das System des Opfers gelangt. Doxware zielt jedoch auf weniger Dateien ab. Das liegt daran, dass der Angreifer höchstwahrscheinlich nicht genug Platz hat, um Tausende Dateien zu speichern. Außerdem kann die Übertragung großer Dateimengen leichter entdeckt werden.

- Mehr Aufwand = mehr Lösegeld – Aufgrund des Risikos einer öffentlichen Bloßstellung oder der Rufschädigung eines Unternehmens verlangen Doxware-Angreifer im Vergleich zu Ransomware-Kriminellen in der Regel höhere Lösegelder. Diese sollen auch als Ausgleich für den erhöhten Arbeitsaufwand dienen, der sich durch das sehr gezielte Vorgehen ergibt.

Zusammenfassend lässt sich also sagen, dass Ransomware Ihre Daten verschlüsselt und zu deren Freigabe die Zahlung eines Lösegelds fordert. Bei Doxware werden Ihre Dateien und privaten Daten kopiert und das Lösegeld gefordert, damit sie nicht veröffentlicht werden.

Kurzdefinition:

Ransomware blockiert Daten

Doxware (Extortionware) veröffentlicht Daten

Da die beiden Angriffsmethoden jedoch nahezu identisch sind, lässt sich Doxware zum Glück auf nahezu die gleiche Weise verhindern wie Ransomware.

So schützen Sie sich vor einem Doxware-Angriff

Wie bereits erwähnt, spielt sich die Infektion mit der relativ jungen Bedrohung Doxware ähnlich wie bei Ransomware ab. Mit einigen einfachen Schritten können Sie sich davor schützen:

- Informieren Sie sich über häufige Phishing-Betrugsmethoden und darüber, wie Sie sie vermeiden können. Betrügerische E-Mails gehören zu den typischsten Techniken, wie Angreifer auf Ihr System gelangen.

- Reinigen Sie regelmäßig Ihren Computer, um einen Doxware- oder Ransomware-Befall zu vermeiden. Wir hatten Ihnen dazu bereits 5 einfache Schritte zusammengestellt.

- Verwenden Sie eine zuverlässige Anti-Malware-Suite und halten Sie sie immer auf dem neuesten Stand, um auch gegen Zero-Day-Angriffe sowie neu veröffentlichte Doxware- und Ransomware-Versionen gewappnet zu sein.

Vorbeugen ist der beste Schutz für alle Arten von Malware: Befolgen Sie die vorgenannten Tipps am besten gleich heute, um sich und Ihr System vor den Bedrohungen von morgen zu schützen.

Halten Sie Doxware für eine ernst zu nehmende Bedrohung? Tauschen Sie Ihre Gedanken in den Kommentaren aus.

Wir wünschen eine schöne (Malware-freie) Zeit!

Übersetzt von Doreen Schäfer