Ransomware im Fokus: Typische Infektionswege

Mit wöchentlich neu hinzukommenden Familien ist und bleibt Ransomware eine wachsende Bedrohung. Damit Sie jederzeit bestmöglich geschützt bleiben, haben wir eine Themenreihe zusammengestellt, die die einzelnen Phasen eines Ransomware-Angriffs beleuchtet. Dieser Artikel ist der erste dieser Reihe und befasst sich damit, wie Ihr System erstmals mit Ransomware in Berührung kommt: die Infektion.

Malware-Autoren und Angreifer nutzen eine Vielzahl ausgeklügelter Verfahren, um ihre Schadsoftware zu verbreiten. Den drei am häufigsten eingesetzten Methoden – bösartige Anhänge und Links in E-Mails, Drive-by-Downloads und Fernzugriff – werden wir in diesem Artikel nachgehen. Auf diese Weise möchten wir Ihnen zeigen, wie Sie die für Cyberangriffe anfälligsten Bereiche schützen und Ihr Infektionsrisiko minimieren können – mit sofortiger Wirkung.

Das sind die häufigsten Ransomware-Infektionswege:

E-Mail-Malware: Der Dauerbrenner

Dieser Infektionsweg lässt sich in zwei Varianten unterteilen:

- Das Herunterladen bösartiger Anhänge und

- das Klicken auf bösartige Links innerhalb des E-Mail-Textes.

Für beide Varianten ist Ihrerseits eine Aktion erforderlich, wodurch sie zu den am leichtesten vermeidbaren Infektionswegen gehören.

Für einen bösartigen E-Mail-Anhang erstellen Angreifer eine E-Mail, die angeblich von einem seriösen Unternehmen kommt, wie Amazon oder Sparkasse. Im Anhang dieser E-Mail befindet sich eine Datei im Format einer komprimierten übertragbaren ausführbaren Datei (PE), eines Word-Dokuments oder einer Windows-Skriptdatei. Hier ist nun die Aktion des Anwenders erforderlich. Da der Empfänger glaubt, die E-Mail stamme von einem vertrauenswürdigen Absender, öffnet er die Datei. Sobald die Datei geöffnet wurde oder im Falle des Word-Dokuments Makros aktiviert sind, wird die versteckte Schadensfunktion (ein sogenannter Payload) der Malware automatisch heruntergeladen und die Infizierung des Systems beginnt.

Bösartige Links in E-Mails unterscheiden sich nur insofern von bösartigen E-Mail-Anhängen, dass sie direkt im Text der E-Mail integriert sind. Auch hier werden die E-Mails angeblich von vertrauenswürdigen Personen oder Unternehmen versendet. Indem Sie auf den Link klicken, wird die Ransomware heruntergeladen.

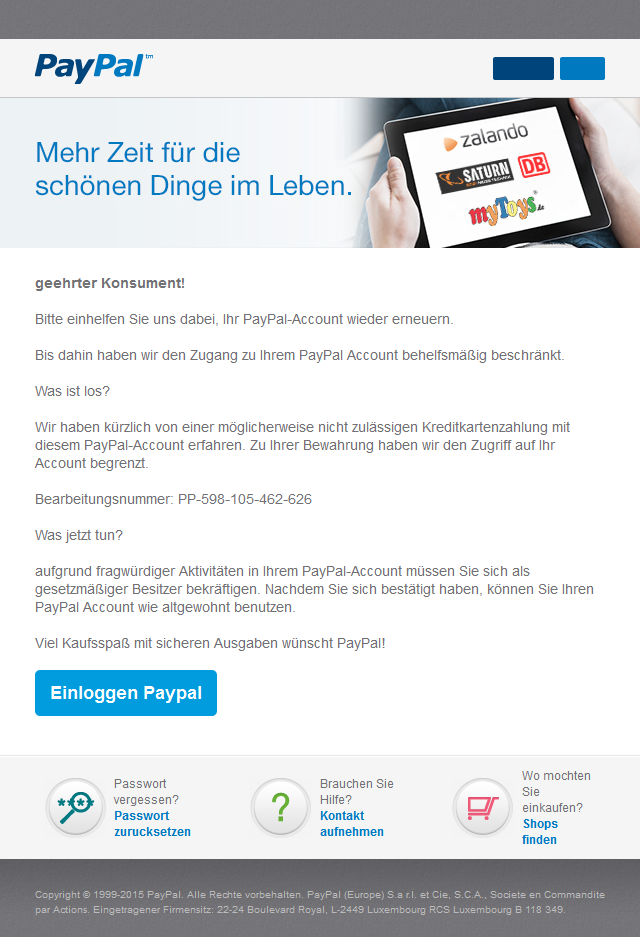

Einige angeblich von PayPal versandte E-Mails enthalten sogar „Sicherheitsmaßnahmen“, um noch authentischer zu wirken. Oft lassen sich diese Betrugsversuche jedoch an schlechten Formulierungen oder Rechtschreibfehlern erkennen.

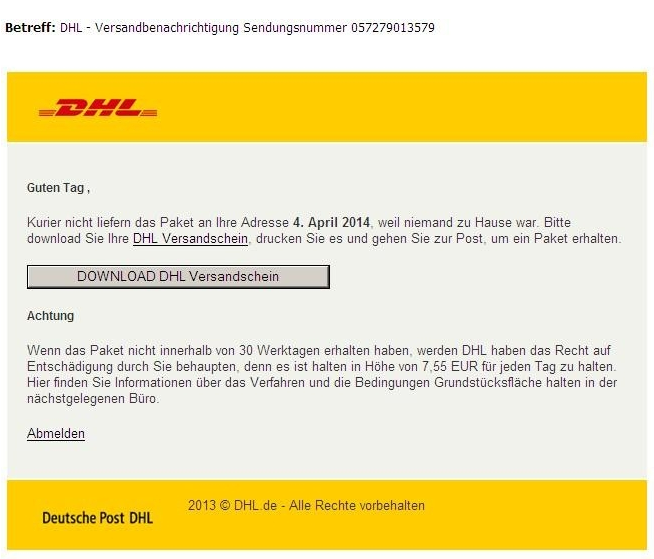

Gefälschte DHL-E-Mails behaupten, dass ein Paket nicht zugestellt werden konnte, und geben einen Link zum Ausdrucken eines Versandscheins an.

Gefälschte DHL-E-Mails behaupten, dass ein Paket nicht zugestellt werden konnte, und geben einen Link zum Ausdrucken eines Versandscheins an.

Leider hat das Ganze nichts mit der sicheren Zustellung Ihres Pakets zu tun. Während Ihnen die durchaus glaubwürdige Fälschung eines Versandscheins angezeigt wird, lädt der Link im Hintergrund Malware auf Ihren Computer.

Quelle: DHL

Die professionelle Aufmachung derartiger E-Mails macht es schwer, sie von echten E-Mails zu unterscheiden (insbesondere bei fehlerlosen Texten), weshalb sie auch so wirkungsvoll sind.

Drive-by-Downloads: Infizierung Ihres Systems ohne Ihr Wissen

Sogenannte Exploit-Kits sind Programmcode, der Schwachstellen in einem System ausnutzt. Meistens werden sie ausgeführt, wenn das Opfer – absichtlich oder auch nicht – eine kompromittierte Website aufruft oder von einer gehackten vertrauenswürdigen Seite auf die schädliche Seite umgeleitet wird. Der Schadcode ist dabei im Code der Seite versteckt. Häufig handelt es sich hier um Werbeanzeigen (Schadwerbung), die Sie unbemerkt auf die Zielseite des Exploit-Kits weiterleiten. Das war beispielsweise der Fall als die New York Times und BBC gehackt und Tausende Leser auf die schädliche Website umgeleitet wurden.

Sollte Ihr System über Schwachstellen verfügen, kann durch einen Drive-by-Download bösartige Software auf Ihrem Computer ausgeführt und Ihr System gegen ein Lösegeld gesperrt werden.

Das wohl Frustrierendste an diesen Angriffen ist, wie leicht Hacker ohne weiteres Zutun des Anwenders Zugang zum System erhalten. Hierbei werden nicht geschlossene Sicherheitslücken in beliebten Programmen ausgenutzt. Dadurch bleibt die Infizierung unbemerkt, bis Ihnen eine Lösegeldforderung angezeigt wird, und Sie haben keine Ahnung, woher diese kommt.

Fernzugriff: Schnelle Infizierung von Netzwerken durch Angriffe auf RDP-Server

RDP-Angriffe (Remote Desktop Protocol – ein Windows-Protokoll für Fernzugriff), im Englischen scherzhaft auch als „really dumb password attacks“ bezeichnet, sind möglich, wenn Unternehmen die RDP-Clientports für das Internet offen lassen. Angreifer scannen dazu Blöcke von IP-Adressen nach offenen RDP-Ports. Wurden welche gefunden, werden daran sehr schnell verschiedenste Wortkombinationen ausprobiert, um die Zugangsdaten für den Fernzugriff herauszufinden. Nutzen Server-Administratoren dann Zugangsdaten wie Benutzername: admin / Kennwort: admin, wird das natürlich zum Kinderspiel. Vermeiden Sie diesen Fehler und erschweren Sie Hackern den Zugang, indem sie keine einfachen Kennwörter verwenden. Das gilt natürlich nicht nur für Server-Administratoren, sondern alle Anwender.

Sobald die Hacker Zugriff auf das System haben, können sie eine Datei ausführen, die alle lokal und über das Netzwerk angeschlossenen Laufwerke aufspürt und die Verschlüsselung durchführt. Mit Zugriff auf Ihr Netzwerk können Hacker nahezu alles tun. Vor nicht allzu langer Zeit wurden auf diese Art die Datenbanken von drei Gesundheitseinrichtungen beeinträchtigt. Die Angreifer hatten eine Schwachstelle in der Auslegung der Remotedesktopverbindung ausgenutzt. Folglich wurden Patientendateien nicht nur für eine Lösegeldforderung gesperrt, sondern auch 655.000 Datensätze zum Verkauf im Darknet angeboten.

Beim MongoDB-Vorfall waren über 28.000 Server betroffen. Ein paar isolierte Einzelfälle entwickelten sich im Verlauf einer Woche zu einer zerstörerischen Flut für Tausende MongoDB-Server. Doch wie konnten die Hacker so schnell auf derartig viele Server Zugriff erlangen? Genau: Die Angriffe konzentrierten sich auf Datenbanken, die über das Internet zugänglich waren und bei denen das Administratorkonto nicht kennwortgeschützt war.

Der Zugriff auf ein Netzwerk mit Hunderten Computern ist für jeden Hacker eine Goldmine. Dabei erhalten sie nicht nur Zugang zu den Daten, sondern auch zur Rechenleistung. Über ein Botnet lassen sich Aufgaben durchführen, für die ein größeres Computernetz erforderlich ist. Ein typisches Botnet kann aus Zehntausenden Computern bestehen, die alle über einen einzelnen Befehls- und Steuerserver (C&C-Server) bedient werden. Diese Methode ist bei Hackern so beliebt, weil sich die Rechenleistung und Netzwerkressourcen aller Computer innerhalb eines Botnets zum Angriff auf ein einzelnes Ziel bündeln lassen. Sie können beispielsweise 100.000 E-Mails auf einmal versenden, um Ransomware noch schneller zu verbreiten, oder den Datenverkehr ausspionieren, um noch mehr Benutzernamen und Kennwörter abzufangen. Sobald über RDP ein Fernzugriff besteht, lässt sich nahezu alles mit dem System anstellen.

Mehrschichtiger Schutz zum Vorbeugen von Ransomware

Da Ransomware leicht auf Ihren Computer gelangen kann, sind gute Vorbeugungsmaßnahmen der beste Schutz. Eine hochwertige Anti-Malware-Lösung bietet ein stabiles Sicherheitsnetz. Doch mit den richtigen Sicherheitsvorkehrungen gelangt ein Rootkit gar nicht erst so weit.

Hier einige praktische Tipps, wie Sie Sicherheitslücken in Ihrem System schließen können:

Gesunder Menschenverstand als Schutz vor E-Mail- und Drive-by-Angriffen

Wie immer gilt die Regel: erst denken, dann klicken. Würde Ihnen DHL eine E-Mail mit einem Anhang oder einem Link auf eine andere Seite mit der Bitte um weitere Informationen senden? Das ist sehr unwahrscheinlich und erst recht nicht als PE-Datei (übertragbare ausführbare Datei), Word-Dokument oder Windows-Skriptdatei. Sollten Sie Zweifel haben, öffnen Sie die E-Mail nicht, sondern melden Sie sich direkt bei der Seite an, von der Sie die Datei angeblich erhalten haben. Hier können Sie auf der Originalseite sicher die Angaben in Ihrem Konto überprüfen.

Schwierige Kennwörter zum Vorbeugen von RDP-Angriffen

Verwenden Sie immer schwierige Kennwörter und eine zweistufige Authentisierung – insbesondere für den Administratorzugriff. Vergeben Sie für Letzteren einen möglichst unauffälligen Benutzernamen und sofern Sie es nicht benötigen, können Sie das Administratorkonto auch ganz deaktivieren. Richten Sie das System so ein, dass Benutzer nach mehreren fehlgeschlagenen Anmeldeversuchen für eine bestimmte Zeit gesperrt sind. Stellen Sie auch gerade beim Administratorzugriff sicher, dass die Authentifizierung auf Netzwerkebene korrekt eingerichtet ist. Dazu muss in dem zugehörigen Dialog in der Registerkarte „Allgemein“ das Kontrollkästchen „Nur Verbindungen von Computern zulassen, auf denen der Remotedesktop mit Authentifizierung auf Netzwerkebene ausgeführt wird“ aktiviert werden.

Lassen Sie immer eine leistungsfähige Anti-Malware-Lösung für Unternehmen laufen, wie Emsisoft Anti-Malware oder Emsisoft Anti-Malware for Server. Zur zentralen Verwaltung aller Clients können Sie dann Emsisoft Enterprise Console verwenden.

Regelmäßige Systemreinigungen zum Verhindern von Malware in jeglicher Form

Sichern Sie wichtige Dateien und bringen Sie diese Sicherung regelmäßig auf den neuesten Stand.

Reinigen Sie regelmäßig Ihr System, um einen Ransomware-Befall zu vermeiden. Wir hatten Ihnen dazu bereits 5 einfache Schritte zusammengestellt.

Führen Sie eine leistungsstarke Anti-Malware-Lösung aus und halten Sie sie auf dem neuesten Stand. Bleiben Sie mit der Verhaltensanalyse mit Anti-Ransomware Komponente von Emsisoft Anti-Malware bestens geschützt.

Wie Sie sehen, gibt es für Ransomware zahlreiche Infektionswege. Einige lassen sich von Ihnen selbst verhindern, andere erfordern eine zusätzliche Abwehr durch hochwertige Anti-Malware-Software. Sie kennen jetzt die Risiken, was Ihnen hoffentlich beim Erkennen von verdächtigen E-Mails und seltsamen Weiterleitungen im Internet hilft. Vorbeugen ist der beste Schutz vor Ransomware. Machen Sie den ersten Schritt.

Dies ist der erste Artikel in unserer Reihe „Ransomware im Fokus“. Freuen Sie sich auf Teil 2.

Wir wünschen eine schöne (Ransomware-freie) Zeit!

Übersetzt von Doreen Schäfer