So entfernen Sie Ransomware richtig: Eine schrittweise Anleitung (2019 aktualisiert)

Ransomware ist die größte Bedrohung für Privat- und Unternehmensanwender. Es gibt immer ausgefeiltere Varianten zu beobachten. Mit ihrem schicken Auftreten und fortschrittlichen Bezahlportalen erinnern sie an moderne Start-ups. Zuletzt wurde sogar eine Variante genutzt, um einen Wiper zu verstecken. Doch das Ergebnis ist immer dasselbe: verschlüsselte oder gesperrte Dateien und Lösegeldforderungen.

Daher haben wir diese schrittweise Anleitung aufgesetzt, die Ihnen helfen soll, falls Sie Opfer von Ransomware werden.

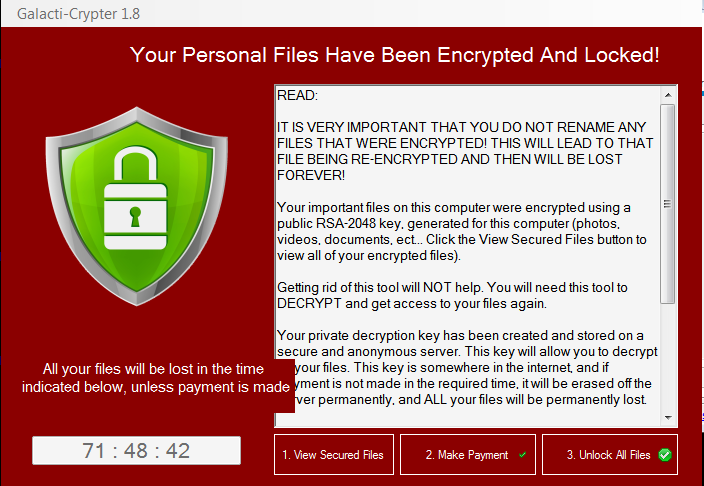

Galacticypter-GUI mit freundlicher Genehmigung von MalwareHunterTeam

Was genau ist Ransomware?

Wie schon angedeutet handelt es sich bei Ransomware um eine Schadsoftware, die den Zugriff auf Ihre Dateien sperrt und zu deren Freigabe ein Lösegeld fordert. Dieser Typ von Malware ist eine der lukrativsten Formen von Cyberkriminalität, da sich die Opfer zum Zahlen gezwungen fühlen – selbst ohne Garantie, ob sie ihre Daten jemals zurückbekommen.

Sollte ich das Lösegeld bezahlen?

Es kommt darauf an. Die Zahlung sollte nur als allerletzter Ausweg gesehen werden. Sie haben je nach Ihrer Situation, der Art des Ransomware-Angriffs usw. mehrere Möglichkeiten.

Insbesondere für größere Unternehmen wird das sofortige Zahlen als die bessere Option gesehen wird. Schließlich lässt sich dadurch auch das öffentliche und möglicherweise rufschädigende Eingeständnis einer Sicherheitslücke oder unangemessener IT-Sicherheitsvorkehrungen vermeiden. In einigen Fällen erhalten die Anwender jedoch selbst nach der Zahlung größerer Summen ihre Dateien nicht zurück. Doch wägen Sie vor einer Zahlung unbedingt immer erst alle Optionen genau ab.

Wir sind für Sie da – bedingungslos.

Emsisoft ist stolzer Partner von No More Ransom, einer Initiative der National High Tech Crime Unit (NHTCU) der niederländischen Polizei, dem EC3 (Europäisches Zentrum zur Bekämpfung der Cyberkriminalität) von Europol sowie weiteren Cybersecurity-Unternehmen. Unser gemeinsames Ziel besteht darin, Ransomware-Opfern zu helfen, ihre verschlüsselte Dateien auch ohne Lösegeldzahlung zurückzuerhalten.

Das Team von Emsisoft ist im Kampf gegen Ransomware jeden Tag ganz vorn mit dabei. Wer wäre also besser geeignet, um Ihnen kosten- und bedingungslos leicht zu befolgenden Rat zu geben?

Mein Computer wurde mit Ransomware infiziert. Was kann ich tun?

Fabian Wosar, der CTO und Leiter des Malware-Forschungslabors von Emsisoft, hat es schön ausgedrückt:

„Ransomware-Infektionen sind auf viele Arten einzigartig. Das Wichtigste daran ist, dass die natürlichen Reflexe, die beim regulären Umgang mit Malware-Infektionen richtig wären, im Falle von Ransomware alles nur noch schlimmer machen könnten.“

Atmen Sie also erst einmal tief durch und gehen Sie dann wie folgt vor:

1. Infizierte Systeme isolieren

Der erste Schritt besteht darin, die Ausmaße des Vorfalls zu bestimmen und alle betroffenen Systeme zu isolieren. Im Idealfall sollte das betroffene Netzwerk komplett offline geschaltet werden. Sollte das nicht sofort möglich sein, trennen Sie alle betroffenen Geräte vom Netzwerk (z. B. indem alle Ethernetkabel herausgezogen und/oder WLAN-Verbindungen der Geräte deaktiviert werden). Ransomware-Betreiber beobachten häufig die Netzwerkaktivitäten auf Anzeichen von Gegenmaßnahmen. Koordinieren Sie die Maßnahmen also entsprechend und verwenden Sie „Out of Band“-Kommunikationskanäle, um die Angreifer nicht vorzuwarnen.

2. Jegliche Software zur Optimierung und Bereinigung des Systems deaktivieren

Viele Ransomware-Versionen speichern die programmeigenen sowie andere erforderliche Dateien in den Ordnern für temporäre Dateien . Sollten Sie also Tools zur Systembereinigung und -optimierung verwenden (CCleaner, BleachBit, Glary Utilities, Clean Master, Advanced SystemCare, Wise Disk/Registry Cleaner, Wise Care, Auslogics BoostSpeed, System Mechanic o. ä.), müssen Sie diese sofort deaktivieren.

Aktion: Stellen Sie unbedingt sicher, dass keine automatischen Reinigungs-/Optimierungsläufe geplant sind. Anderenfalls könnte die Anwendung die Infektion oder andere erforderliche Ransomware-Dateien von Ihrem System löschen. Wir benötigen diese jedoch später noch, um feststellen zu können, mit welchem Typ von Ransomware Ihr System infiziert wurde.

3. Ein Abbild oder eine Sicherung Ihres Systems erstellen

Einige Ransomware-Familien verfügen über versteckte Schadensfunktionen (ein sogenannter Payload), die nach einer gewissen Zeit alle verschlüsselten Dateien löschen oder überschreiben. Da Ransomware häufig fehlerhaft ist und immer wieder geändert wird, gibt es für Decrypter (Entschlüsselungstools) keine 100-prozentige Funktionsgarantie und Dateien könnten beim Wiederherstellungsvorgang beschädigt werden. In derartigen Fällen ist folglich eine verschlüsselte Sicherung besser als gar keine Sicherung.

Aktion: Dies ist ein wichtiger Schritt! Erstellen Sie eine Sicherung all Ihrer verschlüsselten Dateien, bevor Sie weitere Schritte unternehmen.

Weitere Infos: Hier finden Sie ausführliche Infos, wie Sicherungen Ransomware verhindern können.

4. Dateien in Quarantäne verschieben, aber nicht löschen

Ihre Anti-Malware-Lösung hat die infizierten Dateien eventuell schon in Quarantäne verschoben. Das ist vollkommen in Ordnung. Löschen Sie diese Dateien nicht. Um herauszufinden, welcher Version Ihr Computer zum Opfer gefallen ist, muss die Ransomware ausführbar also funktionstüchtig sein.

Hinweis: Sie können die Infektion außer Kraft setzen, indem Sie darauf verweisende Autostarteinträge deaktivieren. Es ist jedoch enorm wichtig, dass die bösartigen Dateien nicht ohne vorherige vollständige Sicherung gelöscht oder aus der Quarantäne entfernt werden.

Zur Identifizierung einer Ransomware-Version benötigen wir Zugriff auf die bösartigen Dateien. Darüber hinaus kann es nützlich sein, ein Beispiel für eine verschlüsselte Datei (möglichst nichts Vertrauliches, sondern ein Systemsymbol oder etwas Ähnliches) vorliegen zu haben. Auf diese Weise lässt sich das eingesetzte Verschlüsselungsverfahren nachvollziehen und überprüfen, ob mit anderen bekannten Ransomware-Versionen übereinstimmende Merkmale vorliegen.

5. Zugangsdaten zurücksetzen

Es besteht auch ein hohes Risiko, dass die Angreifer Zugangsdaten Ihres Unternehmens stehlen konnten. Um das Risiko einer erneuten Kompromittierung nach der Wiederherstellung zu minimieren, müssen Sie jegliche Zugangsdaten zurücksetzen, die bei dem Vorfall möglicherweise beeinträchtigt wurden. Dazu gehören insbesondere die von Administratorkonten oder zum Zugriff auf Fernzugriffsdienste sowie wichtige Ressourcen und Datenspeicher. Achten Sie beim allerdings darauf, dass Sie sich nicht aus Systemen oder Diensten ausloggen, die Sie während der Wiederherstellung benötigen.

6. Betroffene Systeme sichten

Nach dem Isolieren der betroffenen Systeme und deren Sicherung geht es an deren Sichtung. Bei der Wiederherstellung sind die Systeme zu priorisieren, die am wichtigsten sind, damit Ihr Unternehmen wieder seinen regulären Betrieb aufnehmen kann. Die Priorisierung bei der Wiederherstellung sollte auch in Ihrem Notfallplan behandelt werden. Diese kann auf einer Reihe von Faktoren basieren wie Umsatzgenerierung, Gesundheit und Sicherheit, Datenvertraulichkeit, Branchenvorschriften und so weiter.

Hinweis: Bevor Sie eine Sicherung wiederherstellen, müssen Sie sicherstellen, dass diese in der Tat keine Malware enthält.

Aktion: Unternehmen jeder Größe sollten einen Notfallplan erstellen, bevor es zu einem Vorfall kommt. Diese Anleitung sollte ein guter Ausgangspunkt dafür sein. Sie ist zwar an MSPs gerichtet, gilt im Grunde jedoch für jegliche Art von Unternehmen.

7. Typ der Ransomware identifizieren und auf verfügbare Decrypter prüfen

Wenn Ihr System infiziert wurde, Sie aber nicht wissen, um welche Ransomware es sich handelt, gehen Sie auf die Seite der Emsisoft-Decrypter, um die Version zu identifizieren und herauszufinden, ob es ein Entschlüsselungstool gibt.

Sobald Sie wissen, um welchen Typ von Ransomware es sich handelt, und ein Decrypter verfügbar ist, können Sie mit dem Entschlüsseln Ihrer Dateien beginnen.

Wir sind unermüdlich dabei, Ihnen hier immer die neuesten Decrypter bereitzustellen. Leider können wir nicht garantieren, dass es auch einen für Ihren Bedarf gibt, da Ransomware ständig weiterentwickelt wird und jeden Tag immer mehr Versionen hinzukommen.

Sollten Sie den benötigten Decrypter gefunden haben, befolgen Sie die Anweisungen, die Ihnen beim Herunterladen des Programms angezeigt werden.

Aktion: Gehen Sie auf die Seite der Emsisoft-Decrypter, um die Version der Ransomware zu identifizieren und herauszufinden, ob ein Entschlüsselungstool verfügbar ist.

Weitere Infos: Wenn Sie mehr darüber erfahren möchten, wie Sicherheitsforscher Ransomware identifizieren, könnte Sie das Interview mit Sicherheitsforscher Michael Gillespie interessieren.

8. Untersuchen, lernen, abhärten

Um das Risiko zukünftiger Vorfälle zu vermeiden, muss gründlich untersucht werden, was schief gelaufen ist. Wo war der Einstiegspunkt? Welche Tools wurden während des Angriffs eingesetzt? Wie lange haben sich die Angreifer im System aufgehalten? Wie haben die Angreifer Ihre Sicherheitsvorkehrungen umgangen? Sämtliche nach dem Vorfall gesammelten Erkenntnisse lassen sich einsetzen, um die Sicherheitsprotokolle zu stärken, Schwachstellen zu stopfen und bessere Gegenmaßnahmen auszuarbeiten.

Weitere Infos: Ein wertvolles Tool, um den Ursprung eines Angriffs zu ergründen, ist zum Beispiel Emsisoft EDR.

Zusatzhinweis für Serveropfer: Den Zugangspunkt suchen und schließen

In letzter Zeit haben wir viele Ransomware-Angriffe auf Server beobachtet, die häufig per Brute-Force-Methode erfolgen. Dabei werden über das Remotedesktopprotokoll (RDP) sehr schnell Benutzerkennwörter auf den Server geleitet.

Wir empfehlen Ihnen daher dringend, Ihre Ereignisprotokolle auf eine große Anzahl von Anmeldeversuchen zu überprüfen, die in sehr schneller Folge eingegangen sind.

Sollten Ihnen derartige Einträge auffallen oder Ihr Ereignisprotokoll komplett leer sein, wurde Ihr Server per RDP gehackt. Dann müssen Sie sofort die Kennwörter all Ihrer Benutzerkonten ändern. Darüber hinaus empfehlen wir Ihnen, sofern möglich, das RDP komplett zu deaktivieren.

Aktion: Überprüfen Sie alle Benutzerkonten auf dem Server. Damit stellen Sie sicher, dass die Angreifer keine Konten als Hintertür angelegt haben, über die sie eventuell später noch einmal Zugriff auf Ihr System erlangen könnten.

Weitere Infos: In dieser Anleitung erhalten Sie weitere Tipps, wie Sie RDP vor Ransomware-Angriffen schützen können.

Fazit

Es gilt unbedingt zu beachten, dass Ransomware-Angriffe in Umfang und Auswirkungen sehr unterschiedlich ausfallen können. Obwohl diese Anleitung ein guter Ausgangspunkt ist, kann die Bereinigung eines komplexeren Angriffs eine wahre Herausforderung werden. Möglicherweise müssen Sie zur Behebung des Vorfalls die Unterstützung externer Spezialisten in Anspruch nehmen.